Oglas

Zunaj je džungla. Od navideznih trojanov do lažarjev do pharmerov je splet na videz poln nevarnosti. Za varovanje sebe ni potrebna le prava programska oprema, ampak tudi razumevanje, na kakšne nevarnosti je treba biti pozoren.

Tukaj prihaja "HackerProof: vaš vodnik po varnosti računalnika". Ta odličen vodnik, ki vam ga je predstavil lastnik MakeUseOf Matt Smith, ponuja objektivno, podrobno, a lahko razumljivo pot do varnosti računalnika.

Na koncu tega priročnika boste natančno vedeli, kaj pomeni varnost računalnika in, kar je še pomembneje, kaj morate storiti, da bo vaš računalnik varen.

Znanje je moč; oborožite se!

Kazalo

§1 - Uvod v računalniško varnost

§2 – Galerija zlonamerne programske opreme

§ 3 – Nedolžne civilizacije: Varnost operacijskih sistemovžica

§4 - dobre varnostne navade

§5 - Načini zaščite

§6 - Izbira varnostne programske opreme

§7 - Pripravite se na najslabše - in varnostno kopirajte!

§8 - obnovitev zlonamerne programske opreme

§9 - Sklep

1. Uvod v računalniško varnost

1.1 Kaj je računalniška varnost?

Izraza „varnost računalnika“ ali „računalniška varnost“ sta v skrajnosti nejasna. Povedo vam zelo malo, kot večina splošnih pogojev.

To je zato, ker je varnost računalnika neverjetno raznoliko področje. Na eni strani imate profesionalne in akademske raziskovalce, ki skrbno poskušajo najti in odpraviti varnostne težave v širokem razponu naprav. Po drugi strani pa obstaja tudi skupnost iznajdljivih računalniških nerdečev, ki so tehnično amaterji (v dobesednem pomenu besede - jih ne plača in ne podpira katera koli priznana institucija ali podjetje), vendar so visoko usposobljeni in lahko nudijo koristne prispevke njihov.

Varnost računalnika je povezana z računalniško varnostjo kot celoto, vključno z vprašanji, kot sta varnost omrežja in Internetna varnost 5 načinov za preverjanje varnosti internetne povezaveAli je vaša internetna povezava varna? Tu je nekaj, kar morate vedeti, da boste varni in zaščiteni v katerem koli omrežju, s katerim se povežete. Preberi več . Velika večina groženj, ki lahko napadejo vaš računalnik, lahko preživi samo zaradi interneta in v V nekaterih primerih je preživetje varnostne grožnje neposredno povezano z varnostno napako v nekem vrhunskem delu strežnika strojna oprema. Vendar povprečen uporabnik računalnika nima nadzora nad tem.

To pomeni, da ima varnost osebnega računalnika - definirana kot zaščita osebnega računalnika, ki ga imate - trdnost trdnosti. Vaša odgovornost je, da zaščitite svojo trdnjavo pred nečim, kar obstaja v neznanju onstran njenih zidov. Ta miselnost je izražena v izrazih, ki jih uporabljajo podjetja, ki vam želijo prodati programsko opremo za varnost računalnika. Besede, kot je „požarni zid Tri najboljše brezplačne požarne zidove za Windows Preberi več "" Blokator "in" ščit "je enostavno najti v oglasih programske opreme za varnost računalnika.

Te besede naj bi razjasnile namen varnosti računalnika, vendar to ni vedno tako. Informacije, ki jih prejme od podjetja, ki prodaja varnostno programsko opremo, bodo verjetno pristranske v prid njihovemu izdelku in bodo dodatno zmedle težave.

Ta priročnik ponuja objektivno, podrobno, a enostavno razumevanje varnosti računalnika. Na koncu tega priročnika boste natančno vedeli, kaj pomeni varnost računalnika in, kar je še pomembneje, kaj morate storiti, da bo vaš računalnik varen.

1.2 Kratka zgodovina računalniških virusov

Računalniški virusi niso bili vedno velika grožnja. Najzgodnejši virusi, ki so se v sedemdesetih letih razširili prek prvih internetnih omrežij (kot je ARPANET Kdo je torej ustvaril internet? [Pojasnjena tehnologija] Preberi več ), so bili sorazmerno mondani programi, ki včasih niso nič drugega kot prikazovali sporočilo na računalniškem terminalu.

Virusi niso začeli dobivati pozornosti kot resna grožnja varnosti do sredine in konca osemdesetih let prejšnjega stoletja. V tem obdobju so se pojavile številne prve na področju računalniških virusov, kot je Brain virus, ki se pogosto šteje za prvi virus, združljiv s IBM PC-jem. Ta virus je lahko okužil zagonski sektor računalnikov MS-DOS, jih upočasnil ali naredil neuporabne.

Ko je zgodaj postala znana zlonamerna programska oprema, se je število virusov hitro razširilo, ko so zagledali zdrava pamet priložnost, da se vključijo v malo spletnega vandalizma in dokažejo svoje tehnično znanje svojim vrstnikom. Medijska pozornost do virusov je postala običajna v zgodnjih 90. letih, prvi večji strah se je pojavil okoli računalniškega virusa Michelangelo. Tako kot stotine računalniških virusov po njem je tudi Michelangelo sprožil medijsko paniko in milijoni po vsem svetu so bili zaskrbljeni, da bodo njihovi podatki kmalu izbrisani. Ta panika se je izkazala za napačno, vendar je medijsko pozornost usmerila na zlonamerno programsko opremo, ki še ni zbledela.

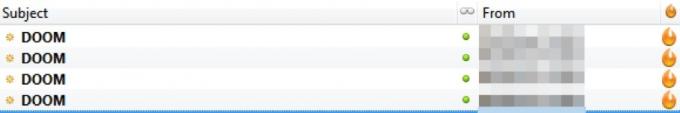

Širjenje E-naslov Diagnosticirajte težave s strežnikom e-pošte z brezplačnimi orodji Preberi več v poznih devetdesetih letih prejšnjega stoletja je napisal naslednje poglavje o zlonamerni programski opremi. Ta standardna oblika komunikacije je bila in še vedno je priljubljena metoda, s katero se lahko razmnožujejo zlonamerne programske opreme. E-poštna sporočila je enostavno poslati, priložene viruse pa je enostavno prikriti. Priljubljenost e-pošte je sovpadala tudi s trendom, ki se je izkazal za še pomembnejšega v razvoju zlonamerne programske opreme - porastu osebnih računalnikov. Medtem ko v podjetniških omrežjih običajno dela skupina ljudi, ki je plačana za skrb za njihovo varnost, osebne računalnike uporabljajo povprečni ljudje, ki na tem področju nimajo usposobljenosti.

Brez porasta osebnih računalnikov številne varnostne grožnje, ki so se povečale v novem tisočletju, ne bi bile mogoče. Črvi bi imeli manj tarče, trojani bi bili hitro odkriti, nove grožnje, kot je lažno predstavljanje, pa bi bile nesmiselne. Osebni računalniki dajo tistim, ki želijo pisati zlonamerno programsko opremo, polno enostavnih tarč.

Ključno je seveda, da zagotovite, da niste eden izmed njih.

2. Galerija zlonamerne programske opreme

2.1 Tradicionalni virus ali Trojan

Zlonamerna programska oprema se je skozi večino zgodovine z napako uporabnikov širila; to pomeni, da uporabnik osebnega računalnika izvede kakšno akcijo, da sproži virus v akcijo. Klasičen primer tega je odpiranje e-poštne priloge. Virus, prikrit kot slikovna datoteka ali kakšna druga pogosta vrsta datoteke, začne delovati, ko uporabnik odpre datoteko. Odpiranje datoteke lahko povzroči napako ali pa se datoteka odpre kot običajno, kar zavede uporabnika, da misli, da ni nič narobe. V vsakem primeru je virus potreboval delovanje uporabnika, da se je širil. Razmnoževanje je mogoče ne zaradi pomanjkljivosti varnosti v kodi programa, temveč zaradi prevare.

V poznih devetdesetih letih je bila ta vrsta zlonamerne programske opreme, bolj pogosto imenovana virus, daleč najbolj nevarna. Večina ljudi je bila elektronska pošta in niso vedeli, da odpiranje priloge lahko okuži njihov računalnik. E-poštna storitev je bila precej manj zapletena: ni bilo učinkovitih filtrov za neželeno pošto, ki bi lahko obdržali viruse nezaželena e-poštna sporočila iz prejetih sporočil, prav tako ni bilo nobenih učinkovitih protivirusnih rešitev, ki bi samodejno skenirale e-pošto priloge. V zadnjih letih zaradi tehnološkega napredka na obeh sprednjih straneh je pošiljanje virusa manj učinkovito e-poštnega naslova, vendar še vedno obstajajo milijoni ljudi, ki nimajo varnostne programske opreme in ne mislijo odpreti e-pošte priloge.

Ker so e-poštni virusi zdaj (razmeroma) dobro znana grožnja, je oblikovanje virusov postalo bolj kreativno. Zdaj se virusi lahko "skrijejo" v vrstah datotek, ki jih večina ljudi smatra za varne, na primer Excelove preglednice Kako razdeliti ogromno preglednico CSV Excel v ločene datotekeEna od pomanjkljivosti programa Microsoft Excel je omejena velikost preglednice. Če morate datoteko Excel zmanjšati ali razdeliti veliko datoteko CSV, preberite naprej! Preberi več in datoteke PDF. Možno je celo, da virus okuži računalnik prek svojega spletnega brskalnika, če obiščete spletno stran, ki vsebuje tak virus.

Nekateri uporabniki osebnih računalnikov se hvalijo, da je izogibanje virusu le stvar zdrave pameti - če ne prenesete datotek iz neznanih virov in ne naložite e-poštnih prilog, vam bo v redu. S tem stališčem se ne strinjam. Medtem ko se mnogim grožnjam lahko izognemo previdno, se virusi z novimi načini razmnoževanja in okužbe nenehno razvijajo.

2.2 Trojanci

Trojanci, čeprav se razlikujejo od virusa po uporabni obremenitvi, lahko okužijo osebne računalnike po istih zgoraj navedenih metodah. Medtem ko virus poskuša zlonamerno kodo zagnati v računalniku, Trojan poskuša tretjemu omogočiti dostop do nekaterih ali vseh funkcij računalnika. Trojanci lahko okužijo računalnike s skoraj katero koli metodo, ki jo virus lahko uporablja. Dejansko so virusi in trojanski uporabniki pogosto združeni kot zlonamerna programska oprema, saj imajo nekatere varnostne grožnje lastnosti, povezane z virusom in trojancem.

2.3 Črvi

Izraz "črv" opisuje način okužbe in razmnoževanja virusov, ne pa koristne obremenitve. Ta metoda okužbe pa je edinstvena in nevarna, zato si zasluži svojo kategorijo.

Črv je zlonamerna programska oprema, ki lahko okuži računalnik, ne da bi uporabnik ukrepal (poleg vklopa računalnika in povezovanja z internetom). Za razliko od bolj tradicionalne zlonamerne programske opreme, ki se običajno skuša skriti v okuženo datoteko, črvi okužijo računalnike prek ranljivosti omrežja.

Stereotipni črv se širi tako, da pošilja naključne kopije naključno I.P. naslovi Kako uporabljati ponarejen IP naslov in se maskirati v spletuVčasih morate skriti svoj IP naslov. Tu je nekaj načinov, kako prikriti svoj IP naslov in se prek spleta prikriti zaradi anonimnosti. Preberi več . Vsaka kopija ima navodila za napad na določeno ranljivost omrežja. Ko najdemo naključno usmerjen osebni računalnik z ranljivostjo, črv uporabi ranljivost omrežja za dostop do računalnika in dostavo svoje koristne obremenitve. Ko se to zgodi, črv nato na novo okuženi računalnik uporabi za pošiljanje neželenih primerov I.P. naslovi, postopek se začne znova.

Pri tem je ključna eksponentna rast. Črv SQL Slammer, ki je izšel januarja 2003, je s to metodo okužil približno 75.000 računalnikov v 10 minutah po prvotni izdaji. (Vir: Žično)

Tako kot pri mnogih varnostnih grožnjah PC-ja tudi izraz "črv" zajema širok razpon groženj zlonamerne programske opreme. Nekateri črvi se širijo z napakami v varnosti e-pošte, da se samodejno pošljejo po e-pošti, ko okužijo sistem. Drugi imajo izjemno ciljno koristno obremenitev. Za nedavni računalniški črv Stuxnet je bilo ugotovljeno, da ima kodo, za katero mnogi verjamejo, da je bila zasnovana posebej za napad na iranski jedrski raziskovalni program. (Vir: Bruce Schneier)

Medtem ko se ocenjuje, da je okužil na tisoče računalnikov, je njegova dejanska obremenitev zasnovana tako začne veljati šele, ko črv naleti na določeno vrsto omrežja - vrsto Iran uporablja za uran proizvodnja. Ne glede na to, kdo je bil cilj, je sofisticiranost Stuxneta odličen primer, kako lahko samodejno razmnoževalni črv okuži sisteme, ne da bi njegovi uporabniki imeli najmanjšega pojma.

2.4 Rootkits

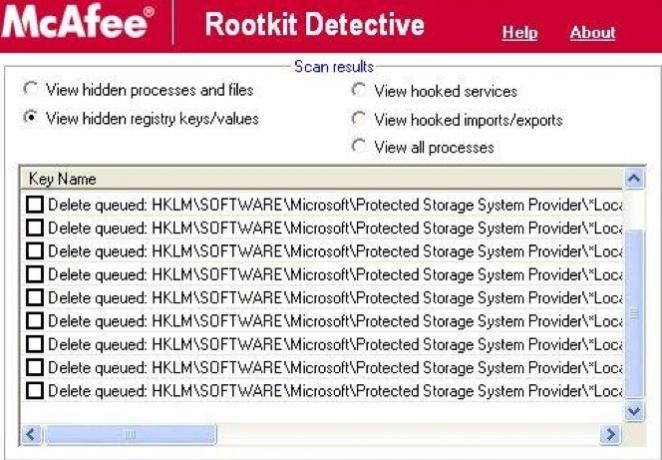

Rootkiti so še posebej neprijetni zlonamerne programske opreme, ki lahko pridobijo privilegiran dostop do računalnika in se skrijejo pred običajnimi protivirusnimi pregledi. Izraz rootkit se uporablja predvsem kot sredstvo za opisovanje posebne vrste koristnega bremena. Rootkiti lahko okužijo sisteme in se razmnožujejo s pomočjo številnih taktik. Delujejo lahko kot črvi ali pa se skrivajo v na videz zakonite datoteke.

Sony se je na primer znašel v vroči vodi, ko so varnostni strokovnjaki odkrili, da nekateri glasbeni CD-ji, ki jih je Sony distribuiral, pošiljajo s rootkit, ki si je lahko sam priskrbel skrbniški dostop v računalniku Windows, se skril pred večino pregledov virusov in prenašal podatke na oddaljeno lokacijo. To je bil očitno del napačne sheme zaščite pred kopiranjem.

V mnogih pogledih uporabna teža rootkita dosega iste cilje kot navadni virus ali Trojan. Uporabna obremenitev lahko poskuša izbrisati ali poškodovati datoteke ali poskuša beležiti vaše pritiske tipk ali pa poišče vaša gesla in jih nato posreduje tretji osebi. Vse to lahko poskusi storiti virus ali trojanec, vendar so rootkiti veliko bolj učinkoviti pri prikrivanju sebe, medtem ko opravljajo svoje delo. Rootkiti dejansko uničijo operacijski sistem in uporabljajo varnostne napake v operacijskem sistemu, da se prikrijejo kot kritične sistemsko datoteko ali se v hudih primerih zapiše v kritične sistemske datoteke, zaradi česar odstranitev ni mogoča, ne da bi poškodovali operacijski sistem sistem. (Vir: Žično)

Dobra novica je, da je rootkite težje kodirati kot večino drugih vrst zlonamerne programske opreme. Globlje kot se rootkit želi zatakniti v operacijski sistem osebnega računalnika, težji je rootkit ustvariti, saj lahko kakršne koli napake v kodi rootkita strnejo ciljni računalnik ali spremenijo protivirusni virus programska oprema. To je morda slabo za računalnik, vendar premaga poizkus, da bi skušal skrivati rootkit.

2.5 Lažno predstavljanje in Pharming

Svet zlonamerne programske opreme v 90. letih prejšnjega stoletja je videti čuden v primerjavi z današnjim. Takrat so zlonamerno programsko opremo pogosto pisali hekerji, ki so želeli pokazati svoje talente in pridobiti razvitost med vrstniki. Storjena škoda je bila huda, vendar pogosto omejena na okužene računalnike. Sodobna zlonamerna programska oprema pa pogosto ni le orodje, ki ga uporabljajo kriminalci, ki želijo ukrasti osebne podatke. Te podatke lahko nato uporabite za ugrabitev kreditnih kartic, ustvarjanje lažnih identifikacij in izvajanje vseh vrst nezakonitih dejavnosti, ki lahko močno vplivajo na življenje žrtve.

Lažno predstavljanje Poiščite takojšnja opozorila o novih računalniških virusih in lažnem predstavljanju Preberi več in Pharming sta tehnika, ki najbolje ponazarjata kriminalni element grožnje varnosti osebnega računalnika. Te grožnje so pomembne, a tehnično sploh ne napadajo vašega računalnika. Namesto tega uporabljajo vaš računalnik, da vas zavedejo in ukradejo pomembne podatke.

Oba izraza sta tesno povezana. Pharming je tehnika, ki se uporablja za preusmeritev osebe na lažno spletno mesto. Lažno predstavljanje je zbiranje zasebnih informacij, saj predstavljajo zaupanja vreden subjekt. Tehnike pogosto gredo z roko v roki: tehnika pharminga pošlje osebo na lažno spletno mesto, ki se nato uporabi za lažno predstavljanje zasebnih podatkov.

Klasičen primer tovrstnega napada se začne z e-poštnim sporočilom, ki je bilo poslano iz vaše banke. V e-poštnem sporočilu je navedeno, da obstaja sum kršitve varnosti spletnih spletnih strežnikov banke in morate spremeniti svoje uporabniško ime in geslo. Zagotovljena vam je povezava do spletnega mesta vaše banke. Ko se stran odpre v brskalniku, boste morali potrditi obstoječe uporabniško ime in geslo, nato pa vnesite novo uporabniško ime in geslo. To storite in spletna stran se vam zahvaljuje za sodelovanje. Ne zavedate se, da je nič narobe, dokler se naslednji dan ne poskusite prijaviti na spletno mesto svoje banke tako, da sledite zaznamkom v svojem brskalniku.

2.6 Malware - The Catch All

Čeprav so zgoraj omenjeni prevaranti splošno priznani kot resne težave z določenimi lastnostmi, še vedno velja grožnje težko razvrstiti, ker je ekosistem varnostnih groženj raznolik in nenehno zamenjati. Zato se izraz zlonamerna programska oprema uporablja tako pogosto: je popoln privid za vse, kar poskuša storiti računalniku škodo ali pa s svojim računalnikom skuša storiti škodo.

Zdaj ko veste za nekatere najpogostejše grožnje varnosti računalnika, se morda sprašujete, kaj lahko storite z njimi. Najbolje, da začnete razpravo z operacijskimi sistemi.

3. Nedolžne civilizacije: Varnost operacijskih sistemov

Operacijski sistem, ki ga uporabljate, ima pomemben vpliv na grožnje zlonamerne programske opreme, ki se jih morate zavedati, in načine, kako jih lahko uporabite za njihovo zoperstavljanje. Zlonamerna programska oprema je v večini primerov programirana tako, da izkoristi določen izkoristek v določenem operacijskem sistemu. Zlonamerna programska oprema, kodirana za izkoriščanje omrežne ranljivosti v sistemu Windows, ne more okužiti računalnikov OS X, ker je omrežna koda precej drugačna. Prav tako virus, ki poskuša izbrisati gonilniške datoteke, najdene v računalniku z operacijskim sistemom Windows XP, ne bi imel nobenega učinka na napravi Linux, ker so gonilniki popolnoma različni.

Mislim, da je natančno reči, da ima izbrani operacijski sistem večji vpliv na splošno varnost vašega računalnika kot katera koli druga posamezna spremenljivka. Glede na to si poglejmo na nekaj običajnih operacijskih sistemov in kako ravnajo z varnostjo.

3.1 Windows XP

Predstavljen leta 2001 je Windows XP hitro postal Microsoftov najbolj cenjen operacijski sistem. Vzljubil ga je zaradi razmeroma enostavnega vmesnika, ki je ponujal izboljšave, vendar je ostal znan uporabnikom sistemov Windows 95, 98 in ME. Prav tako se je izkazal za razmeroma tanek za nov operacijski sistem Windows in še vedno lahko deluje na starejših računalnikih, ki ne zmorejo novejših operacijskih sistemov Windows.

Ob izdaji sistema Windows XP je predstavil nekaj pomembnih varnostnih izboljšav v primerjavi s prejšnjimi operacijskimi sistemi Windows. Zaprlo je nekaj varnostnih lukenj, ki so olajšale prepir s sistemi Windows z uporabo praznih omrežnih računov ali napak v potrjevanju. Varnost sistema Windows XP je z uvedbo sistema Windows Security Center dobila velik dodatek v servisnem paketu 2 za sistem Windows XP uporabniki lažje ugotovijo, ali je njihov računalnik z operacijskim sistemom Windows XP zaščiten s programsko opremo za preprečevanje zlonamerne programske opreme in je imel ustrezne varnostne posodobitve nameščen.

Vendar je Windows XP skoraj deset let star operacijski sistem in skozi leta so ga neusmiljeno napadali hekerji. Zaradi priljubljenosti sistema Windows XP je očitna izbira za zlonamerno programsko opremo, ki želi okužiti čim več računalnikov. Poleg tega Windows XP preprosto nima dostopa do številnih izboljšanih varnostnih funkcij, ki so standardne v sistemu Windows 7.

Na splošno je Windows XP najslabši najpogostejši operacijski sistem, ki je trenutno na voljo z vidika varnosti. Manjka mu novih varnostnih funkcij, dobro jih razumejo tisti, ki kodirajo zlonamerno programsko opremo, in ga pogosto napadajo.

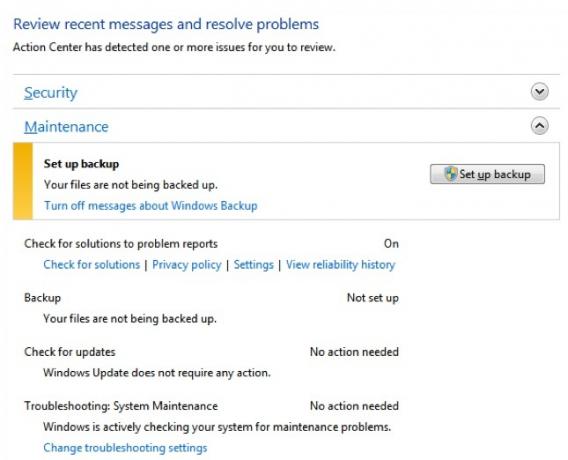

3.2 Windows 7

Najnovejši Microsoftov operacijski sistem Windows 7 je izpopolnjevanje zelo kritiziranega sistema Windows Vista (informacije v tem razdelku veljajo tudi za Vista). Windows 7 ni tako enostavno zagnati kot Windows XP, vendar ponuja veliko novih funkcij, vključno z funkcijami, ki se nanašajo na varnost.

Na primer, nadzor uporabniških računov je nova funkcija, ki je bila predstavljena v Vista in je vključena tudi v sistem Windows 7. Ko je prvič prišel, se je UAC pogosto pojavljal v medijih - Apple se je o tem celo oglasil. To je nenavadno, ker ima OS X podobno funkcionalnost in ker je UAC zelo pomemben, ko gre za varnost. Vaš računalnik ščiti z zagotavljanjem, da programi brez dovoljenja ne morejo pridobiti privilegiranega dostopa do vašega sistema. Pred UAC je zlonamerna programska oprema to zlahka storila, ne da bi uporabnik nikoli razumel modrejše.

Microsoft je prav tako izboljšal, ki še izboljšuje zmožnost Windowsa, da uporabnikom prenaša pomembne varnostne informacije. Varnostno središče se zdaj imenuje Windows Action Center in opravi boljše delo kot kdaj koli prej, ko samodejno pridobi pomembne posodobitve in obvesti uporabnike, ko je treba ukrepati. To je ključnega pomena, saj znani varnostni podvigi, ki niso popravljeni, so odgovornost ne glede na operacijski sistem, ki ga želite.

Windows 7 koristi tudi od odnosa do varnosti, ki je veliko bolj razumen kot odnos, ki ga je imel Microsoft med ustvarjanjem sistema Windows XP. To je očitno, če primerjate število varnostnih podvigov, ki jih je moral Microsoft popraviti v prvem letu izdaje XP s prvim letom izdaje Viste. V operacijskem sistemu Windows XP je bilo odpravljenih 65 ranljivosti, medtem ko je bilo v operacijskem sistemu Windows Vista le 36 ranljivosti.

Na žalost Windows 7 zaradi svoje priljubljenosti ostaja močno tarča zlonamerne programske opreme. Windows je še vedno operacijski sistem, ki ga uporablja večina sveta, zato ima smisel zlonamerne programske opreme ciljati nanj. Zaradi tega se uporabniki sistema Windows 7 še vedno srečujejo s številnimi grožnjami varnosti.

3.3 Mac OS X

Mac OS X se še vedno zdi sodoben, a je v njegovem jedru dokaj star operacijski sistem. Prva različica je bila izdana leta 2001, zaradi česar je bila prav tako stara kot Windows XP. Vendar Apple zavzema za posodobitve precej drugačen pristop kot Microsoft. Medtem ko se ljudje v Redmondu običajno osredotočajo na velike izdaje, ki vsakih pet ali več prinesejo nove operacijske sisteme Šest let v povprečju je Apple posadka posodobila OS X osemkrat od začetka delovanja operacijskega sistema sprostitev.

Te izdaje ponavadi vsebujejo nekaj varnostnih posodobitev in Apple si je pridobil ugled, ker ponuja varnost, ki je daleč presega Windows. Ta ugled pa se navadno razpade ob natančnejšem pregledu. Ciljna zlonamerna programska oprema OS X obstaja, Apple pa mora nalepiti varnostne napake s približno enako frekvenco Microsofta. Poročilo varnostnega podjetja iz leta 2004, znano kot Secunia, je odkrilo, da je v prejšnjem letu za Mac OS X veljalo 36 ranljivosti, le deset manj kot Windows XP - kljub temu pa bi bilo mogoče uporabiti večji odstotek ranljivosti OS X prek Internet. (Vir: TechWorld)

Pred kratkim je bil Apple prisiljen izdati številne večje varnostne popravke, od katerih je zadnji obravnaval 134 ranljivosti. (Vir: FierceCIO).

To ne pomeni, da Mac OS X ni varen. Ena od prednosti, ki se prenaša iz dediščine UNIX OS X, je potreba, da se prijavite kot "root", da spremenite pomembne datoteke in nastavitve (WAC-ov UAC je v bistvu poskus posnemanja tega). Vendar se zdi, da nesrečno število uporabnikov verjame, da je OS X zaradi svoje relativne nejasnosti imun na varnostne grožnje. Čeprav je temu resnično resnično, grožnje varnosti za računalnike OS X obstajajo in so lahko prav tako škodljive kot tiste, ki ciljajo na Windows. Varnost Mac OS X ovira tudi tanek izbor varnostnih paketov.

3.4 Linux

Večina lastnikov osebnih računalnikov nikoli ne bo uporabljala računalnika z operacijskim sistemom Linux. Glede na navedeno je zdaj Linux bolj dostopen kot doslej. Brezplačne različice Linuxa, kot je Ubuntu 6 načinov za pospešitev namizja GNOMEGNOME je namizni vmesnik, ki ga dobite pri večini distribucij Linuxa. Želite stvari pospešiti? Ti popravki bodo izboljšali vašo izkušnjo z GNOME. Preberi več in Jolicloud Jolicloud: Prenos operacijskega sistema za Netbook, ki ga že iščete Preberi več , ponudite močan grafični uporabniški vmesnik in zagotavlja osnovno funkcionalnost, ki jo pričakujete od osebnega računalnika, na primer možnost branja e-pošte in brskanja po spletu.

Linux, tako kot OS X, zahteva, da se uporabniki prijavijo v »root« računu, da spremenijo pomembne datoteke in nastavitve. Linux veliko koristi tudi od varnosti zaradi nejasnosti. Uporabniška baza Linuxa je majhna in, kar je še slabše za zlonamerno programsko opremo, se uporabniška baza ne oprime določene različice Linuxa. Čeprav je osnovna koda pogosto enaka, se v različnih različicah Linuxa spreminjajo manjše spremembe - in veliko naprednih uporabnikov Linuxa gre tako daleč, da jih kodirajo v lastne funkcije po meri. Zaradi tega je napadanje uporabnikov Linuxa množično težko in tudi nesmiselno. Če želite pridobiti številke kreditnih kartic, ciljanje na Linux ni način.

Niška namiznega Linuxa otežuje govorjenje o njegovi varnosti. Varnostne ranljivosti resnično obstajajo v sistemih Linux, in te ranljivosti niso vedno zakrpljene tako hitro kot ranljivosti, ki jih najdemo v sistemu Windows. (Vir: EWeek) Vendar pa na operacijske sisteme Linux varnostne grožnje dejansko vplivajo manj pogosto, grožnje pa so pogosto manj resne.

3.5 Povzetek - kaj je najboljše?

Na splošno sta Mac OS X in Linux očitno boljši od sistema Windows, če varnost merimo s frekvenco, na katero uporabniki vplivajo zaradi varnostnih groženj. To ne pomeni, da Microsoft spi za volanom. To je preprosto resničnost našega sveta. Windows je daleč najbolj priljubljen operacijski sistem, zato je ponavadi zlonamerna programska oprema kodirana za ciljanje na osebne računalnike Windows.

Po drugi strani imajo računalniki z Windows dostop do vrhunskih protivirusnih paketov in Windows Action Center v sistemu Windows 7 nima vrstnikov. To pomeni, da je verjetno, da se uporabniki sistema Windows zavedajo varnostne težave, ko se pojavi, vendar poskuša to količinsko oceniti, je nemogoče.

Kljub temu ni mogoče, da bi se izognili dejstvu, da na uporabnike sistema Windows bolj škodi zlonamerna programska oprema kot uporabniki OS X ali Linux.

4. Dobre varnostne navade

4.1 Izogibanje nabiralniku Doom

Ah, e-pošta. Nekoč je bil za večino zlonamerne programske opreme glavni način razmnoževanja. Virus je bil priložen e-poštnemu sporočilu, prikrit kot kul program ali dokument, nato pa poslan na njegovo veselo pot. Odprite e-pošto in - bam! - ste okuženi.

Takšna prevara se je takrat zdela vrhunec zvijače. Danes se zdijo tako preprosta sredstva za razmnoževanje zlonamerne programske opreme in okužba čudna - lepo bi bilo nazaj v svet, kjer se je izogibanje e-poštnim prilogam vaš računalnik zaščitil pred večino grožnje.

Neželeni filtri in samodejna protivirusna zaščita so mnogo težje širili zlonamerno programsko opremo po e-pošti in večina uporabnikov zdaj ve bolje, kot da odprete prilogo iz neznanega vira (in če še niste vedeli bolje - zdaj vas delaj!)

Vendar pa je zlonamerna programska oprema nadomestila z uporabo avtomatiziranih načinov razmnoževanja, ki e-pošto z zlonamerno programsko opremo prikrijejo kot nekaj, kar je videti zanesljivo. Na primer, zlonamerna programska oprema, ki okuži računalnik vašega starša, vam lahko nato pošlje e-poštno sporočilo z glavo "Fotografije z nedavnih počitnic." Če vaš starš ne bi bil na dopustu, bi se verjetno lotil zvijače. Toda starši vseh gredo včasih na dopust - in če se je vaš pravkar vrnil z mednarodnega potovanja, lahko odprete prilogo.

Pravilo je naslednje - če naj bi bil priloga nekaj, za kar še niste vedeli, da vam ga bomo poslali, potrdite s pošiljateljem, preden ga odprete. Lahko pa skenirate datoteko z izbrano aplikacijo za preprečevanje zlonamerne programske opreme. Vendar bodite opozorjeni, da nobena varnostna programska oprema ne more zaznati vsake varnostne grožnje.

Čeprav je zlonamerna programska oprema vedno težava, je lažno predstavljanje nedvomno grožnja, ki je trenutno najbolj škodljiva in jo je težko zaznati. Vedno bodite previdni glede nepričakovanih e-poštnih sporočil, ki naj bi jih dobili od vaše banke, delodajalca ali katere koli druge institucije. Nobena zakonita institucija vas ne bo nikoli zahtevala, da vnesete svoje uporabniško ime in geslo s predstavitvijo povezave, poslane po e-pošti!

Pravzaprav je dobra ideja, da nikoli ne odprete neposredno nobene povezave, ki bi vam jo domnevno poslali iz ustanove. Če se vaša banka obrne na vas, da vam pošlje mesečno e-izpisek, bi morale biti na primer te informacije dostopne tako, da odprete glavno stran banke in se nato prijavite v svoj račun.

4.2 Previdnost pri varnem surfanju

Brskanje po spletu je vedno predstavljalo varnostne grožnje, kar mnogi uporabniki pozabijo. Kot pri e-pošti pogosto velja, da boste odlično zaščiteni, če se preprosto izognete odpiranju datotek iz neznanih virov. Bodite natančni glede datotek, ki jih prenašate, je seveda izredno dobra ideja. Toda to samo po sebi ni dovolj za zaščito računalnika.

Večina varnostnih podvigov, za katere boste morali skrbeti, obstaja zaradi varnostnih težav s spletnim brskalnikom ali pomembnim vtičnikom, kot sta Java ali Adobe Flash. Izdelki, kot je Flash, spletnim razvijalcem zelo olajšajo ustvarjanje interaktivnih spletnih izkušenj daleč presega tisto, kar bi bilo mogoče doseči drugače, vendar dodana zapletenost teži k varnosti luknje. Java Najboljših 5 spletnih mest za primere aplikacij Java Preberi več , Flash, Shockwave, ActiveX in druga orodja za razvoj spletnih strani so se vedno znova zakrpali po odkritju varnostnih napak. Te napake se tudi ne smejijo - nekatere od njih omogočajo napad, ki prevzame popoln nadzor nad računalnikom, preprosto tako, da neko osebo na spletno stran namesti z zlonamerno kodo.

(Vir: ESecurityPlanet)

Zlonamerna spletna mesta redko najdemo na vrhu Googlovih rezultatov iskanja. Ta spletna mesta se običajno širijo prek neželene e-pošte, naključnih trenutnih sporočil in socialnih medijev. S tem pa lahko celo zanesljiva spletna stran včasih postane varnostna grožnja. Zlonamerna programska oprema lahko okuži tudi spletne strežnike in v nekaterih primerih lahko to povzroči, da spletno mesto širi zlonamerno programsko opremo brez lastnikove vednosti.

Vaša najboljša obramba pred vsemi zlonamernimi grožnjami je zagotoviti, da se spletni brskalnik in z njim povezani vtičniki posodabljajo - o čemer bomo v nadaljevanju tega poglavja podrobneje razpravljali.

4.3 Preverjanje povezav - ali vodijo tja, kamor mislite?

Pametno je biti previden pri ravnanju z e-poštnimi sporočili in takojšnjimi sporočili, vendar preprosta politika brez klika ni vedno praktična, ko gre za povezave. Dejansko obstaja nekaj družabnih omrežij - kot Twitter 6 najboljših orodij za načrtovanje posodobitev Twitterja Preberi več - ki so močno odvisne od povezav. Brez povezav bi bil Twitter večinoma nesmiseln.

To postavlja uporabnike v negotov položaj. Po eni strani je družabna omrežja, kot je Twitter, lahko zelo zabavna in olajšajo vodenje zavihkov prijateljev, s katerimi lahko drugače izgubite stik. Po drugi strani pa lahko preprosto uporabo spletnega mesta za družabna omrežja povečate tveganje - in še huje, povezave se delijo z drobnimi naslovi URL, ki vas preusmerijo na resnično spletno stran.

Na srečo lahko resnično odkrijete pravo lokacijo spletne povezave z uporabo spletnega mesta, ki tančice za vas dvigne, preden dejansko kliknete povezavo. Rad uporabljam TrueURL vendar lahko z nekaj iskanj v Googlu najdete podobna spletna mesta različnih vrst.

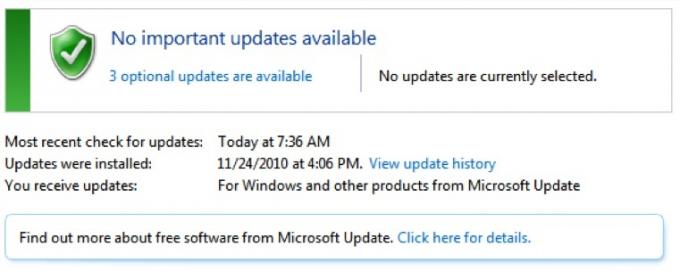

4.4 Posodabljanje programske opreme - najpomembnejši korak

Večina varnostnih groženj uspeva zaradi varnostnih napak v programski opremi, ki jo je mogoče izkoristiti. Previdnost vam bo pomagala preprečiti, da bi bil vaš računalnik stran od potencialno nevarnih situacij, kar pomeni, da obstaja manj možnosti, da škodljiva programska oprema okuži vaš računalnik. Toda to je samo polovica bitke. Druga polovica izvaja ukrepe, ki zagotavljajo, da vaš računalnik ne bo ogrožen, tudi če ga izpostavite varnostni grožnji. Kako to storite? Z zagotovitvijo posodobitve programske opreme vašega računalnika.

Predstavljajte si, da zapustite svojo hišo in odidete na delo. Običajno zaklenete vrata, ko odidete. Vendar lahko občasno pozabite zakleniti svoja vrata in tako omogočite, da nekdo preprosto stopi v vaš dom in krši njegovo varnost. Nihče ne pozabi namenoma zakleniti svojih vrat, vendar se vseeno zgodi. To je napaka

Programerji delajo tudi napake. Ko pa se napaka ugotovi, se pogosto prilepi, tako kot se lahko obrnete in vrnete domov, če se spomnite, da niste zaklenili vrat. Če se odločite, da ne boste posodabljali programske opreme, se odločite, da ne boste obračali in zaklenili vrat. Tveganje boste morda lahko zmanjšali tako, da dragocenosti postavite v sef, zavese zaprete in na sprednji trati postavite velik znak "BEWARE OF DOG". Dejstvo pa ostaja dejstvo, da so vaša vrata odklenjena - in ker je niste zaklenili, lahko vstopi prav vsak.

Upajmo, da to ponazarja, zakaj je pomembno, da se programska oprema posodablja. Po mojem mnenju je posodabljanje programske opreme najpomembnejša varnostna navada, ki jo lahko človek goji. Vedno je mogoče, da boste eden izmed nesrečnih, ki jih je zadela varnostna napaka, preden ta napaka postane znana in zakrpana. Vendar se danes večina podjetij hitro odzove na varnostna vprašanja, zato posodabljanje programske opreme znatno poveča vašo varnost.

4.5 Uporabite protivirusno zaščito

Na nek način bi ta nasvet lahko šel brez dvoma. Vendar sem že večkrat govoril s kolegi geeki, ki so se po mojem mnenju zdeli preveč kul za aplikacije proti zlonamerni programski opremi. So samo prevare, trdijo - ne boste dobili zlonamerne programske opreme, če ne storite nič neumnega.

V vodstvu do zdaj sem razpravljal, zakaj je ta predpostavka napačna. Resnica je, da zaščita pred zlonamerno programsko opremo ni tako preprosta, kot da bi se izognili prilogam e-pošte in bili pozorni na spletna mesta, ki jih obiščete. Celovita varnost osebnega računalnika zahteva celovit pristop - ki vključuje pakete proti zlonamerne programske opreme, požarni zid in druge programe. Na voljo varnostna programska oprema je raznolika kot grožnje, ki jih ščitijo, zato si oglejmo, kaj je na voljo.

5. Načini zaščite

5.1 Programska oprema za preprečevanje zlonamerne programske opreme

V drugem poglavju smo si ogledali različne vrste zlonamerne programske opreme, ki lahko okužijo vaš računalnik. Od teh groženj je prva tri tista programska oprema za preprečevanje zlonamerne programske opreme, zasnovana posebej za prestrezanje in zaščito.

Na trgu obstajajo številni izdelki proti zlonamerni programski opremi - tukaj jih je preveč. Vendar imajo ti programi skupni namen. Obstajajo, da odkrijejo in odstranijo zlonamerno programsko opremo, ki je morda okužila vaš računalnik.

Prav tako poskušajo omejiti škodo, ki jo zlonamerna programska oprema lahko povzroči z "karanteno" okuženih datotek v trenutku, ko jih odkrijejo.

Večina programske opreme za preprečevanje zlonamerne programske opreme o tem govori na več načinov. Prva in najstarejša metoda je odkrivanje podpisov. Ta oblika odkrivanja vključuje skeniranje datoteke in iskanje kode, za katero je znano, da jo uporablja določena zlonamerna programska oprema. Ta metoda odkrivanja je zanesljiva, vendar se ne more spoprijeti s povsem novimi grožnjami. Podpis je mogoče zaznati šele, ko je bil dodan v bazo podatkov o znanih grožnjah programske opreme proti zlonamerni programski opremi in grožnja običajno ne postane znana, dokler ni že izdana.

Tako imenovana zaščita v realnem času je prav tako priljubljen način za lov zlonamerne programske opreme. Ta oblika zaščite se ne zanaša na podpise, temveč nadzira delovanje programske opreme, ki deluje v računalniku. Če se določen program začne obnašati nenavadno - če prosi za dovoljenja, ne bi smel biti ali pa poskuša spremeniti do nenavadnih datotek - to opazimo in sprejmemo ukrepe za preprečitev, da bi program povzročil ruckus v vašem datotečnem sistemu. Različna podjetja na različne načine izvajajo zaščito "v realnem času", vendar je cilj ujemanja zlonamerne programske opreme v dejanju enak.

Druga, novejša oblika odkrivanja, ki je bila predstavljena v nekaterih izdelkih, kot sta Panda Cloud Antivirus in Norton Internet Security 2010, je zaščita pred oblaki. Ta metoda se osredotoča na izvor zlonamerne programske opreme, kot so posebne datoteke in povezave. Če nekdo, ki uporablja programsko opremo za preprečevanje zlonamerne programske opreme, odpre datoteko in jo okuži virus, se to ime datoteke zabeleži kot grožnja in te informacije so na voljo. Cilj je preprečiti uporabnikom odpiranje datotek ali sledenje povezavam, ki lahko vsebujejo varnostno grožnjo.

Ko je grožnja odkrita, je običajno "karantena", da se prepreči širjenje grožnje. Nato lahko grožnjo poskusite odstraniti. Programska oprema za preprečevanje zlonamerne programske opreme pogosto ne more odstraniti vseh groženj, ki jih zazna, vendar je vaša varnost običajno nedotaknjena, dokler grožnja ostane v karantenskem stanju.

Večina pritožb, vloženih proti proti zlonamerni programski opremi, se nanaša na nove grožnje. Programska oprema za preprečevanje zlonamerne programske opreme je znan element in jo je mogoče zaobiti z novo zlonamerno programsko opremo. Zato se programska oprema za proti zlonamerno programsko opremo posodablja z izjemno pogostostjo - nove grožnje se nenehno odkrivajo. To pa še ne pomeni, da je programska oprema za preprečevanje zlonamerne programske opreme neuporabna. Število znanih groženj daleč presega tiste, ki so neznane.

Vendar morate biti pozorni na programsko opremo, ki jo kupite ali prenesete. Zdi se, da obstaja velika vrzel med najbolj in najmanj učinkovitimi izdelki, stopnja inovativnosti pa je velika. Norton je bil na primer grozen pred nekaj leti, vendar so bili izdelki Norton 2010 odlični. Za trenutne informacije in preglede programske opreme za preprečevanje zlonamerne programske opreme poiščite AV-Comparatives (av-comparative.org), nepridobitno organizacijo, ki je namenjena objektivnemu testiranju izdelkov za zaščito računalnika.

5.2 Požarni zidovi

Precejšnje število najstrožjih groženj za varnost računalnika za delovanje deluje na internetni povezavi. Poškodba trdega diska je velika bolečina v zadnjici, vendar se lahko pred njim zaščitite tako, da ohranite varnostno kopijo. Če nekomu uspe pridobiti številko vaše kreditne kartice ali kakšen drug občutljiv del osebnih podatkov, pa lahko škoda preseže tudi vaš računalnik. To se lahko zgodi le, če zlonamerna programska oprema, nameščena v računalniku, omogoči dostop do vaših podatkov tretji osebi. Ti podatki se običajno prenašajo na najlažji možni način - internet.

To je požarni zid, da to prepreči. Požarni zid je programska oprema v vašem računalniku, ki spremlja podatke, ki se pošiljajo v računalnik in iz njega. Selektivno lahko blokira določene podatke ali pa (običajno) v celoti izključi vašo internetno povezavo in v celoti prepreči pretok informacij.

Požarni zidovi so pomemben del internetne varnosti. Pravzaprav je tako pomembno, da Windows privzeto pošilja požarni zid. Brez požarnega zidu bo zlonamerna programska oprema lahko prosto prenašala podatke tretjim osebam, zlonamerna programska oprema pa to se reproducira s pošiljanjem kopij naključnim I.P. naslovi bodo bolj verjetno dobili dostop do vaših PC.

Ker stroji Windows zdaj dobavljajo požarni zid, vam ni nujno, da kupujete zunanji požarni zid. Obstaja tudi veliko brezplačnih možnosti - ne samo za Windows, temveč tudi za operacijske sisteme OS X in Linux. Glede na to izdelki, znani kot Internet Security Suites, običajno vključujejo požarni zid kot del paketa.

Zelo priporočljivo je, da v računalniku namestite požarni zid. Požarni zid je pogosto sposoben omejiti škodo, ki jo povzroči zlonamerna programska oprema, tudi če programska oprema proti zlonamerni programski opremi ne zazna ali ustavi grožnje.

5.3 Rootkit morilci

Programska oprema za preprečevanje zlonamerne programske opreme naj bi zaznala in karantenske rootkite tako kot vsaka druga grožnja zlonamerne programske opreme. Vendar pa zaradi narave rootkitov splošen program za preprečevanje zlonamerne programske opreme zelo težko zazna rootkit. Tudi če odkrijemo grožnjo, ga protivirusni program morda ne bo mogel odstraniti, če je rootkit se je vtisnilo v kritične sistemske datoteke kot sredstvo za preprečevanje odkrivanja in preprečevanja odstranitev.

Tu nastopijo namenski morilci rootkitov. Ti programi so posebej zasnovani za iskanje in odstranjevanje rootkita, tudi če je rootkit vezan v kritične sistemske datoteke. Morda je najbolj znan program te vrste MalwareBytes Anti-Malware, ki je postal priljubljen pred nekaj leti je grožnja, ki jo predstavlja ta metoda napada, na kratko vstopila v stolpce za novice o tehniki splet. Od tega časa je MalwareBytes postal bolj splošen program za preprečevanje zlonamerne programske opreme.

Obstajajo tudi številni ubijalci rootkitov, ki so narejeni tako, da odstranijo določen rootkit. To je včasih potrebno zaradi zapletenosti nekaterih rootkitov, ki se skrivajo v sistemskih datotekah, ki jih ni mogoče spremeniti, ne da bi poškodovali operacijski sistem. Programi, namenjeni boju proti določenemu rootkitu, običajno to storijo tako, da obnovijo datoteke v privzeto stanje ali pazljivo izbrišejo kodo, za katero je znano, da pripada rootkitu.

Tudi te rešitve ne uspejo vedno. Nekateri strokovnjaki za informacijsko tehnologijo pristopijo k rootkitom s politiko izgorele zemlje. Ko je sistem okužen, raje preprosto preoblikujejo pogon in znova namestijo operacijski sistem. To ni slaba ideja in je še en razlog, da morate vedno hraniti varnostno kopijo datotek. Ponovno formatiranje trdega diska in ponovna namestitev operacijskega sistema je včasih hitrejši in enostavnejši postopek kot poskus odstranjevanja rootkita.

5.4 Nadzor omrežja

Ob a domače omrežje Povežite se s svojimi domačimi računalniki od koder koli z DynDNS Preberi več lahko neverjetno uporabna. Uporablja se lahko za bliskovit prenos datotek med računalniki in zagotavljanje dostopa do interneta do številnih naprav, ki niso računalniki, na primer igralnih konzolov in predvajalnikov Blu-Ray.

Omrežja so lahko tudi vložena zaradi vdora, vendar varnostna nevarnost za osebni računalnik, ki se nanaša tako na zlonamerno programsko opremo kot na vdore. Brezžična omrežja so še posebej ranljiva, saj brezžično omrežje po definiciji v vseh smereh oddaja podatke po zračnih valovih. Če bodo ti podatki šifrirani, bodo ljudje težje brali - vendar šifriranje krakov ni nemogoče.

Če boste hranili zavihke v svojem omrežju, boste poskrbeli, da se v njem ne bodo pojavile nobene čudne naprave. To lahko običajno storite tako, da pogledate MAC naslovi Preverite, ali je vaše brezžično omrežje varno z AirSnare Preberi več ki so povezani z usmerjevalnikom in jih primerjate z naslovi MAC v napravah, ki jih imate v lasti (MAC-naslov je običajno natisnjen na telesu naprave). Vendar je možno ponastaviti MAC naslov in večina usmerjevalnikov ne ponuja podrobnega dnevnika naprav, ki so se v preteklosti povezale z vašim omrežjem.

Nekateri internetni varnostni paketi to odpravijo s programsko opremo za spremljanje omrežij, ki lahko preslika omrežje in poda informacije o vsaki odkritih napravah, in razporedite te podatke na mrežni zemljevid, ki vam natančno pokaže, katere naprave so povezane v vaše omrežje in načine, prek katerih so povezane. Programska oprema za spremljanje omrežij običajno lahko tudi omeji dostop do novih naprav, če jih odkrijejo ali omeji dostop do naprav, ki so običajno povezane v vaše omrežje.

Ne potrebujejo vsi tovrstne zaščite. Žična domača omrežja ga redko uporabljajo in uporabniki, ki imajo v lasti samo en računalnik, ga tudi ne potrebujejo (en računalnik ne naredi omrežja). Po drugi strani bodo uporabniki z brezžičnimi omrežji ali velikimi žičnimi omrežji verjetno našli koristno to programsko opremo.

5.5 Zaščita pred lažnim predstavljanjem

Kot je omenjeno v 2. poglavju, je lažno predstavljanje ena najnovejših in najresnejših varnostnih groženj, s katerimi se danes spopadajo uporabniki osebnih računalnikov. Za razliko od večine prejšnjih groženj, phishing ne cilja na vaš računalnik. Usmerjen je v vas - vaš računalnik je preprosto orodje, ki se uporablja za kaznivo dejanje zoper vas.

Lažno predstavljanje deluje tako dobro, saj je kakovost prevare, ki jo uporabljajo ponarejevalci, pogosto odlična. Dobri prevaranti z lažnim predstavljanjem lahko ustvarijo ponarejen portal za spletno bančništvo, ki je enak tistemu, ki ga običajno uporabljate, ko obiščete spletno mesto banke. Če ne boste pozorni, lahko osebne podatke vnesete brez razmišljanja. Priznajmo si - vsi imamo proste dni. Ko zdrsnete po dolgem delovnem dnevu domov, lahko pride do vseh vrst pustošenja.

Prevara ni nikoli popolna. Phishing morda lahko ustvarijo pristna e-poštna sporočila in spletna mesta, vendar dejansko ne morejo poslati e-poštnega sporočila iz vaše banke ali uporabiti istega URL-ja kot spletno mesto, ki ga posnemajo. Za človeško oko je razlikovanje ponarejenega e-poštnega naslova ali URL-ja od resničnega težko, vendar lahko programska oprema to razlikovanje naredi tako hitro, ko lahko utripate.

Zaščita pred lažnim predstavljanjem je relativno novo področje, vendar večina internetnih varnostnih paketov vključuje programsko opremo proti lažnemu predstavljanju. Uporabnost te funkcije je ponavadi odvisna od uporabnika, ki ga uporabniki dobro poznajo. Bodite iskreni - če bi vam nekdo poslal ponarejen URL spletnega mesta vaše banke s spremembo samo enega znaka, bi ga ujeli? Ali veste, zakaj se na nekaterih spletnih mestih končajo stvari, kot je .php, in zakaj je to pomembno? Ali poznate razliko med http in https?

Če je odgovor na ta vprašanja „ne“, prenesite brezplačno programsko opremo za lažno predstavljanje ali razmislite o nakupu Internet Security Suite s funkcijo proti lažnemu predstavljanju. Bodite prepričani, da najprej preberete pregled programske opreme. Ker je tovrstna zaščita nova, ostaja veliko prostora za inovacije - in tudi prostora za napake.

6. Izbira varnostne programske opreme

6.1 Kateri izdelki ponujajo zaščito?

V prejšnjem poglavju smo govorili o najpomembnejših oblikah zaščite. Vedeti, kaj potrebuješ, je ena stvar - vendar je iskanje drugega. Trženje, povezano z varnostjo osebnega računalnika, je del razloga, zakaj je to laiko tako težko razumeti. Podjetja pogosto iste lastnosti imenujejo z različnimi imeni.

Najbolj osnovna oblika programske opreme za zaščito osebnih računalnikov, ki se običajno prodaja, je znana kot antivirus. Protivirusne izdelke običajno tržijo s kombinacijo besede Antivirus in blagovne znamke podjetja. Norton Antivirus, McAfee Antivirus, AVG Antivirus in tako naprej. Protivirusni programi običajno ustrezajo definiciji proti zlonamerne programske opreme, določeni v tem priročniku. Vsi cilji so virusi, trojanci, rootkiti in druge grožnje. Večina protivirusnih izdelkov ne vključuje požarnega zidu, zato funkcije, kot sta nadzor omrežja in zaščita pred lažnim predstavljanjem, običajno niso vključene.

Naslednji korak je internetna varnostna zbirka. Tako kot protivirusna programska oprema se tudi internetni varnostni paketi običajno prodajajo z izrazom Internet Security poleg blagovne znamke podjetja. Internetni varnostni paketi običajno vključujejo požarni zid in zaščito pred lažnim predstavljanjem (kar se včasih imenuje zaščita identitete ali zaščita identitete). Nekateri vključujejo tudi omrežni monitor Najboljša orodja za analizo in diagnostiko prenosnih omrežij Preberi več . Internetni varnostni paketi lahko dodajo funkcije proti zlonamerni programski opremi, ki jih osnovni protivirusni izdelek nima, na primer samodejno skeniranje virusov v kateri koli datoteki, ki vam je poslana po e-pošti ali takojšnjem sporočilu.

Končna stopnja zaščite ima veliko imen. Trend Micro uporablja izraz Maximum Security, Symantec pa svoj izdelek imenuje Norton 360. Če izdelku za internetno zaščito podjetja manjkajo funkcije za lažno predstavljanje ali omrežni monitor, izdelek tretje stopnje običajno doda to. Ti izdelki ponavadi imajo tudi napredne varnostne funkcije, namenjene zmanjšanju škode, ki jo povzroči virus, ki napada vaš operacijski sistem.

Torej, kaj bi morali kupiti? Težko je priti do pravnomočne razsodbe, ker se lastnosti teh izdelkov razlikujejo od podjetja do podjetja. Glede na to pa povprečnemu uporabniku verjetno najbolje služi internetna varnostna zbirka. Če niste prepričani, kaj je v izdelkih določenega podjetja, preverite njihovo spletno mesto. Običajno boste našli tabelo, ki vsebuje funkcije, ki jih vsak izdelek ima in nima.

6.2 Brezplačno vs. Plačana varnost

Seveda je treba najprej razpravljati o nujnosti nakupa protivirusne rešitve. Protivirusna programska oprema je dokaj poceni, še posebej, če počakate na prodajo. Ni nenavadno videti, da pisarniške pisarne dobesedno oddajajo kopije protivirusne programske opreme - včasih s povratno pošto, včasih pa tudi brez. Kljub temu, da boste brezplačno zgrabili kopijo varnostnega programa za osebni računalnik, boste morali plačati letno naročnino. Ta pristojbina je običajno enaka maloprodajni MSRP izdelka.

Plačevanje 40 dolarjev na leto ni veliko, po drugi strani pa je 40 dolarjev, ki jih morda ne boste morali plačati. Proste protivirusne rešitve in požarni zidovi obstajajo in delujejo precej dobro. Na primer, Avast! Brezplačni protivirusni program je bil preizkušen v številnih krožnih oknih AV- Comparatives. Medtem ko brezplačni protivirusni program nikoli ni bil na prvem mestu, je bil konkurenčen plačljivim protivirusnim rešitvam. V protivirusnem testu na zahtevo je manjkalo manj vzorcev zlonamerne programske opreme kot protivirusna programska oprema iz Symantec, Trend Micro, Kaspersky in drugih znanih osebnih računalniških varnostnih podjetij. (Vir: AV primerjave)

Brezplačni požarni zidovi Tri najboljše brezplačne požarne zidove za Windows Preberi več so na voljo tudi. Požarni zid Alarm Zone je že dolgo priljubljen, in čeprav je sčasoma izgubil prednost, je še vedno dobra možnost. Druge izbire so na voljo pri podjetjih, kot so PC Tools, Comodo in še več. Zaščita pred lažnim predstavljanjem in možnosti spremljanja omrežij so na voljo tudi brezplačno.

Za vaš računalnik je mogoče brezplačno zagotoviti ustrezno zaščito, korist tega pa je očitna - za druge stvari boste porabili več denarja. Vendar pa sestavljanje brezplačnih protivirusnih programov, požarnega zidu in rešitev za spremljanje omrežij ni vsaka ideja zabave. Brezplačna varnostna programska oprema je pogosto tudi nekoliko manj obsežna kot plačljive možnosti - res je to včasih namerna oblikovalska odločitev, saj nekatera podjetja, ki ponujajo brezplačne možnosti, ponujajo tudi plačano nadgradnje. Avast! Prosti protivirusni virus lahko na primer zazna in odstrani viruse, vendar različica Pro vključuje boljšo zaščito pred spletnimi grožnjami.

6.3 Idealna brezplačna internetna varnostna garnitura

Pregled širokega nabora plačljivih varnostnih možnosti za računalnik je zunaj obsega tega priročnika. Kot smo že omenili, bralcem zelo priporočamo, da v najnovejših informacijah o učinkovitosti proti zlonamerne programske opreme preverijo AV-Comparatives. PCMag.com in CNET sta še dve strani, ki dosledno zagotavljata uporabne preglede varnostne programske opreme.

Do informacij o brezplačni varnostni programski opremi je mogoče nekoliko težje priti, pa tudi nizka cena brezplačnega vpliva na splošno kakovost možnosti, ki so na voljo. Obstaja nekaj brezplačnih možnosti, ki jih nikoli ne bi priporočil nikomur. Paziti morate tudi na možnosti, ki jih najdemo v Googlu in drugih iskalnikih, saj to niso vedno zakoniti programi. Vsi smo naleteli na pojavne oglase, ki razglašajo »Stop! Na vašem računalniku smo odkrili 5 virusov!!! " Programska oprema, ki jo ti oglasi oglašujejo, je ponavadi zlonamerna programska oprema, prikrita kot varnostna programska oprema.

Za poenostavitev stvari sem ustvaril tri brezplačne programe, ki vam bodo pomagali zaščititi računalnik pred različnimi grožnjami.

Avast! Brezplačni protivirusni ali Microsoftovi varnostni pripomočki

Na voljo je več kompetentnih brezplačnih protivirusnih programov, vendar Avast! Na vrhu je brezplačni protivirusni virus. Ta program so preizkusili AV-primerjalci. V zadnjem testu On-Demand je prejel oceno Advanced + in Advanced v zadnjem preizkusu Proactive. Te ocene ne bi bile slabe za plačljivi program in so odlične za programsko opremo, ki je na voljo brezplačno. Avast! Brezplačni antivirus je tudi relativno intuitiven, zato vam ne bi bilo treba porabiti veliko časa, da bi se seznanili s programom.

Avast zelo dobro deluje pri preizkusih varnostne programske opreme, vendar bi bilo mogoče izboljšati vmesnik. Microsoft Security Essentials je odlična izbira, če želite nekaj bolj intuitivnega. Pri testiranju AV-primerjalnih izdelkov se ne uvršča tako visoko kot Avast, vendar je prejel oceno Advanced, kar jo postavlja v primerjavi s številnimi plačanimi protivirusnimi rešitvami.

ZoneAlarm Free Firewall

ZoneAlarm je bil pred desetletjem, ko je bil prvič predstavljen program, resnično velik. Takrat večina uporabnikov ni bila seznanjena, kaj je požarni zid ali zakaj je morda potreben. Od takrat je prihajalo in odhajalo veliko konkurenčnih brezplačnih požarnih zidov, a ZoneAlarm ostaja eden najbolj priljubljenih. Je močan, lahko razumljiv požarni zid. Ponujena zaščita pred odhodi je še posebej pomembna - s tem boste preprečili, da bi zlonamerna programska oprema pošiljala podatke tretji osebi, če okuži vaš računalnik. ZoneAlarm vključuje tudi orodno vrstico proti lažnemu predstavljanju.

BitDefender Anti-phishing

Če vam ni všeč orodna vrstica za preprečevanje lažnega predstavljanja, ki je vključena v ZoneAlarm, lahko poskusite z možnostjo BitDefender. Ta orodna vrstica za Internet Explorer in Firefox ponuja zaščito v realnem času pred spletnimi mesti, ki morda poskušajo lažno predstavljati vaše osebne podatke. Omogoča tudi zaščito pred povezavami, poslanimi prek MSN ali Yahoo hitrih sporočil.

7. Pripravite se na najslabše - in varnostno kopiranje!

7.1 Pomen varnostnih kopij

Izvajanje celovite varnosti računalnika vas bo zaščitilo pred veliko večino groženj. Večina zlonamerne programske opreme in drugih varnostnih groženj izkorišča določeno pot napada in ko to veste, lahko izvedete protiukrepe. Kljub temu niti najboljša obramba ni neopazna. Mogoče je, da se lahko zaradi kakršnega koli razloga znajdejo napadli posebno pametni hekerji, ki lahko zaobidejo vašo varnost in škodijo računalniku. Lahko pa vas napadne ničurni napad, varnostna grožnja, ki se hitro širi z uporabo prej neznanega izkoriščanja, ki ni bil popravljen.

Ne glede na to, je pomembno, da ohranite varnostno kopijo svojih kritičnih podatkov. Varnostna kopija je kopija pomembnih podatkov, ki je nameščena na ločenem digitalnem ali fizičnem mestu. Kopiranje družinskih fotografij na sekundarni trdi disk računalnika je en način varnostne kopije podatkov. Postavljanje teh fotografij na CD ROM Namestite slikovne datoteke CD ali DVD tako rekoč s pomočjo prenosne aplikacije Preberi več nato pa shranjevanje tega CD-ja v predal za zaklepanje bank je tudi primer varnostne kopije podatkov.

Ta dva primera sta polarna nasprotja. Ena je izredno enostavna, a tudi ne zelo varna, druga pa zelo varna, a neprijetna. Obstaja veliko možnosti, ki jih je treba upoštevati med tema dvema skrajnostima.

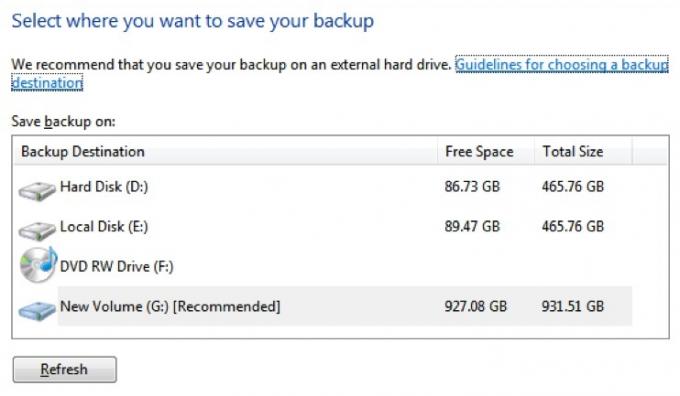

7.2 Možnosti varnostnega kopiranja

V bistvu varnostno kopiranje podatkov ni nič drugega kot ustvarjanje kopije podatkov in njihovo namestitev nekje poleg prvotne lokacije. Preprosto vstavljanje datotek v mapo na sekundarnem notranjem trdem disku je najlažji način za varnostno kopiranje podatkov. Vendar to ni zelo varno. Zlonamerna programska oprema lahko zlahka okuži sekundarni pogon in poškoduje datoteke, če je za to programirana. Ta metoda ne preprečuje dostopa do datotek prek Trojana.

Kar zadeva zaščito pred virusi, je pomembna izolacija od računalnika. Bolj kot je varnostna kopija izolirana od računalnika, manjša je verjetnost, da bo zlonamerna programska oprema lahko dostopila do varnostne kopije in ji škodila. Glede na to je nekaj rezervnih možnosti, ki izstopajo od ostalih.

Zunanji trdi diski

An zunanji trdi disk 4 stvari, ki jih morate vedeti pri nakupu novega trdega diska Preberi več ali palec (če je velikost datotek, ki jih potrebujete za varnostno kopiranje, dovolj majhna) je preprost način za ustvarjanje varnostne kopije, tako da zunanji trdi disk ni aktivno povezan z osebnim računalnikom. Zunanji trdi diski omogočajo hitro hitrost prenosa, zmanjšujejo čas, potreben za prenos podatkov, in lahko shranijo ogromno količino informacij. Številni zunanji trdi diski so zdaj dovolj veliki, da lahko presnovijo vse podatke na notranjem trdem disku, zaradi česar je obnovitev čim bolj neboleča.

Glavna težava zunanjega trdega diska je narava plug-and-play. Priključitev zunanjega pogona v računalnik takoj ustvari povezavo, ki jo lahko nato uporabite za prenos zlonamerne programske opreme na pogon. Če za varnostno kopijo uporabljate zunanji pogon, pred zagonom računalnika zaženite pregled zlonamerne programske opreme.

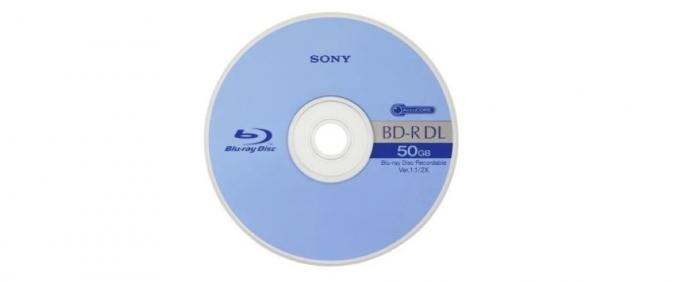

Optični formati

Čeprav danes veljajo za staromoden način za varnostno kopiranje podatkov, CD in DVD-ROM ostanejo ena najbolj varnih možnosti za varnostno kopiranje. Če ustvarite disk kot samo za branje, v prihodnje nihče ne bo mogel zapisati dodatnih podatkov na disk, kar preprečuje, da bi zlonamerna programska oprema vstopila na disk brez vaše vednosti. Seveda boste morali vsakič, ko ustvarite varnostno kopijo, narediti nov disk, vendar CD / DVD-ROM lahko kupite v pakiranjih od 100 do 20 USD v večini trgovin z elektroniko.

Zmogljivost skladiščenja je omejitev te izbire. Običajni CD lahko shrani približno 650 megabajtov podatkov, DVD pa skoraj 5 gigabajtov. Blu-Ray, najnovejši pogost format, lahko shrani do 50 gigabajtov na dvoslojni disk, vendar posamezni diski BD-R DL znašajo med 10 in 20 dolarji.

Spletna varnostna kopija

V zadnjih nekaj letih se je pojavilo več spletnih varnostnih kopij, na primer Carbonite in Mozy. Celo spletne storitve sinhronizacije, kot je Dropbox, se lahko uporabljajo za spletno varnostno kopijo. Te storitve ponujajo varno mesto zunaj mesta za shranjevanje podatkov. To zagotavlja visoko stopnjo varnosti podatkov, saj je malo možnosti, da bi te informacije samodejno napadle okužba z zlonamerno programsko opremo.

Po drugi strani so spletne varnostne kopije podvržene napadom prek keylogger Kako goljufija vohunske programske opreme Keylogger Preberi več ali Trojan. Kdor odkrije vaše uporabniško ime in geslo, bo lahko dostopal do vaših podatkov. Skoraj vse spletne varnostne varnostne storitve lahko za omejen čas obnovijo izbrisane podatke, tako da ni verjetno, da bo kdo trajno uničil vaše datoteke. Kljub temu bodo morda lahko našli datoteke in jih prebrali.

Stroški spletnega varnostnega kopiranja se lahko sčasoma seštejejo. Rezervni načrti za karbonit () porabijo 54,95 USD na leto, medtem ko Dropbox zaračuna 10 USD na mesec za samo 50 gigabajtov prostora za shranjevanje.

Osebno priporočam dvodelno strategijo, ki združuje zunanji trdi disk ALI spletno varnostno kopiranje z diski DVD-ROM. Na ploščah DVD-ROM ni treba vsebovati vseh vaših podatkov - samo tiste stvari, ki si jih resnično ne bi mogli privoščiti, na primer poslovne zapise. Če razmišljate o trdem disku, si oglejte članek Makeuseof.com 4 stvari, ki jih morate vedeti pri nakupu novega trdega diska 4 stvari, ki jih morate vedeti pri nakupu novega trdega diska Preberi več .

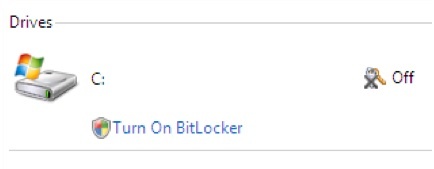

7.3 Zaščita datotek s šifriranjem

Druga zaščitna zaščita, ki jo lahko uporabimo za varnostno kopiranje in zaščito podatkov, je šifriranje. Šifriranje je postopek kodiranja datoteke z uporabo določenega algoritma. Ko je datoteka enkratno kodirana, je neberljiva, razen če je dešifrirana z vnosom ustreznega gesla. Šifrirane datoteke je mogoče izbrisati, vendar jih ni mogoče brati. V večini primerov so varni, tudi če so iz računalnika preneseni v računalnik tretje osebe.

Šifriranje Pet spletnih orodij za šifriranje za zaščito vaše zasebnosti Preberi več lahko ali ne zaščiti vaših podatkov pred napadom zlonamerne programske opreme. Številni napadi zlonamerne programske opreme, ki poškodujejo datoteke v računalniku, napadajo datoteke določenih formatov. Zlonamerna programska oprema lahko vsebino vseh besedilnih dokumentov nadomesti z stavkom "Hacked you !!!" na primer Če so datoteke šifrirane, tovrstna sprememba ni mogoča. Po drugi strani šifriranje ne preprečuje, da bi se datoteke v celoti izbrisale.

Če je zunanji trdi disk varnostna kopija proti izgubi podatkov, je šifriranje varnostno kopijo proti kraji podatkov. Tudi tega ni posebej težko izvesti. Windows 7 Ultimate ima vgrajeno funkcijo šifriranja, imenovano BitLocker, in vsakdo lahko prenese in namesti TrueCrypt (//www.makeuseof.com/tag/encrypted-folders-truecrypt-7/ Kako narediti šifrirane mape, ki si jih drugi ne morejo ogledati s Truecryptom 7 Preberi več ), izredno močan brezplačni program za šifriranje.

Ni treba, da vsi šifrirajo svoje datoteke. Moja babica na primer v svojem osebnem računalniku ne dela ničesar, ampak igra pasijans in pošilja e-poštna sporočila, tako da ne potrebuje šifriranja. Šifriranje je priporočljivo za uporabnike, ki dolgo časa hranijo občutljive podatke na svojem osebnem računalniku. Na primer, dobro bi bilo šifrirati pretekle davčne evidence, če jih hranite na svojem računalniku. Podatki o teh datotekah bi bili v veliko pomoč tatu identitete.

7.4 Kako pogosto naj varnostno kopiram?

Nakup nekaj, kar je mogoče uporabiti za varnostno kopijo, je prvi korak. Drugi korak je dejansko varnostno kopiranje podatkov. Uporabniki so običajni, da to storijo enkrat in potem pozabijo storiti še enkrat. Posledično podatki, ki jih obnovijo po napadu zlonamerne programske opreme, niso več pomembni in veliko se jih izgubi.

Pogostost, s katero morate varnostno kopirati, je močno odvisna od tega, kako uporabljate računalnik. Družinski računalnik, ki se ne uporablja za shranjevanje pomembnih datotek in redko vsebuje občutljive podatke, lahko počne mesečni urnik. Računalnik domačega pisarna, ki se redno uporablja za obdelavo informacij o strankah, bi imel koristi od tedenske ali celo dnevne varnostne kopije.

Če upoštevate dvostopenjski pristop, ki sem ga priporočil prej, enostavno varnostno kopiranje ne bi smelo biti težko. Večina zunanjih trdih diskov in spletnih varnostnih kopij ponuja preprosta navodila za varnostno kopiranje informacij, ki naj bi postopek varnostnega kopiranja naredil hiter in neboleč. Če ste kupili katero koli od teh rezervnih rešitev, priporočam, da varnostne kopije izvajate vsak teden na mesec.

Ne pozabite pa uporabiti optične varnostne kopije za svoje najpomembnejše podatke. To se lahko zgodi manj pogosto - recimo enkrat na mesec ali manj. V resnici bo družinski računalnik tovrstno varnostno kopijo morda moral izvajati le letno. Ugotavljam, da je po davčni sezoni običajno najbolje, saj družine po koncu davkov zaključijo računovodstvo prejšnjega leta.

Ne pozabite - zastarele varnostne kopije so neuporabne varnostne kopije. Priporočamo, da so tukaj razporedi splošni. Uporabite svojo najboljšo presojo in razmislite, kaj bi se zgodilo, če bi izgubili dostop do svojih datotek. Če ste shranili novo datoteko, ki je preprosto ne morete izgubiti, je čas, da naredite varnostno kopijo. Mnogi študentje bodo o tem delili moja razmišljanja. Nič ni hujšega od ponovnega ponovnega dela izgubljenega zaradi napada zlonamerne programske opreme.

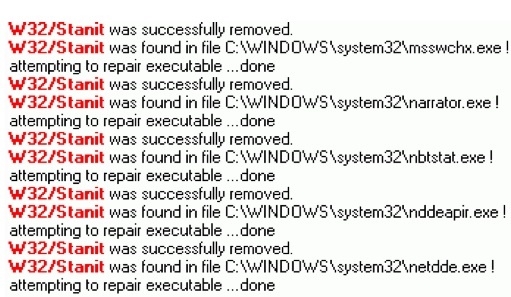

8. Obnovitev zlonamerne programske opreme

Zlonamerna programska oprema se zgodi. Če ste pametni glede varnosti svojega računalnika in imate malo sreče, vam nikoli ne bo treba kositi z zlonamerno programsko opremo, ki bi prevzela računalnik ali naredila škode na svojih datotekah. Če vas škodi zlonamerna programska oprema, pa vse preprečevanje na svetu ne deluje zelo malo. Čas je, da namesto tega preidete v način obnovitve - čiščenje po neredu, ki ga je povzročila zlonamerna programska oprema.

8.1 Ponovna prijava računalnika

Obremenitev napada zlonamerne programske opreme se lahko močno razlikuje. Nekatera zlonamerna programska oprema bo preprosto poskušala namestiti bloatware Odstranjevalec Revo bo lovil vašo programsko opremo Preberi več programirajte ali spremenite nekaj sistemskih nastavitev, medtem ko bodo druge oblike zlonamerne programske opreme računalnik popolnoma neuporabne. Stopnja škode bo očitno narekovala odziv.

Če sumite ali veste, da vas je prizadela zlonamerna programska oprema, vendar računalnik še vedno deluje, lahko poskusite odstraniti zlonamerno programsko opremo s programsko opremo za preprečevanje zlonamerne programske opreme. Zlonamerna programska oprema pogosto poskuša blokirati namestitev programov, ki bi jo lahko odstranili, vendar je to vredno posneti. Zlonamerna programska oprema, kot je varnost računalnika, ni popolna. Tudi če naj bi se odzval na poskuse odstranitve, se morda ne bo ustrezno odzval ali morda ne bo mogel obravnavati nedavno posodobljene programske opreme proti zlonamerni programski opremi.

Prav tako lahko poskusite odstraniti zlonamerno programsko opremo ročno. To je bilo včasih zelo učinkovito, vendar je postalo težje, ko je zlonamerna programska oprema postala bolj izpopolnjena. Če želite to narediti, morate najprej odkriti, kje se zlonamerna programska oprema dejansko nahaja. Programska oprema za preprečevanje zlonamerne programske opreme vas bo morda usmerila nanjo ali pa boste morda našli mesto s pregledom programov, ki se izvajajo v računalniku, s pripomočkom upravitelja opravil. Ko najdete storilca, ga izbrišite. V nekaterih primerih boste to lahko naredili enostavno, v večini situacij pa boste morali zagnati sistem v diagnostičnem načinu, kot je npr. Windows varni način Kako začeti v varnem načinu Windows in njegove uporabeOperacijski sistem Windows je zapletena struktura, ki gosti veliko procesov. Ko dodajate in odstranjujete strojno in programsko opremo, se lahko pojavijo težave ali spori, v nekaterih primerih pa lahko postanejo zelo ... Preberi več . Tudi takrat je ročno brisanje pogosto težko ali nemogoče.

Če je škoda zaradi napada zlonamerne programske opreme resnejša, je pogosto najboljši odgovor odkrit pristop k skorjeni zemlji. Preoblikujte trdi disk, znova namestite operacijski sistem in zamenjajte datoteke iz varnostne kopije. To lahko traja uro ali dve vašega časa in očitno je bolečina v zadnjici. Z omenjenim je ta metoda okrevanja pogosto hitrejša, kot če poskušate ujeti in izbrisati vse, kar je okuženo. Brez dvoma je tudi bolj varen. Tudi če menite, da vam je uspelo odstraniti okužbo z zlonamerno programsko opremo, ne morete biti prepričani, da ste to storili. Zlonamerna programska oprema je vse preveč preprosta, da se skrije v kritične sistemske datoteke ali se prikrije kot nedolžno izvedljivo datoteko.

8.2 Zaščita vaše identitete

Seveda nekatere varnostne grožnje, opisane v tem priročniku, sploh ne napadajo računalnika. Napadi lažnega predstavljanja lahko naredijo veliko škode, ne da bi pri tem škodovali vaši elektroniki in napadom zlonamerne programske opreme uspešno priveže kremplje v računalnik, znatno poveča možnost, da neznana stranka pridobi vaše osebne informacije.

Če boste kdaj ugotovili, da je bil vaš računalnik uspešno okužen z zlonamerno programsko opremo, morate hitro ponastaviti vsa gesla iz drugega računalnika. To vključuje bančne portale, e-poštne račune, spletna mesta v družabnih omrežjih itd. Zlonamerne programske opreme med vnašanjem te vrste podatkov ni težko beležiti in ne smete podcenjevati, kaj lahko oseba počne s temi računi. Na primer izguba nadzora nad računom družbenih medijev lahko poškoduje vaše osebne odnose ali ogrozi prijatelje in družino, saj se lahko vaš račun uporablja za širjenje zlonamerne programske opreme.

Ko je to zaključil, je naslednji korak razglasitev opozorila o kreditnih goljufijah. Tri glavne kreditne agencije, Equifax, Experian in Transunion, lahko na vaše kreditno poročilo vložijo varnostno opozorilo ali zamrznejo. Ta korak bo drugim preprečil, da bi prejeli vaše kreditno poročilo, kar bo ustavilo večino poskusov pridobitve kredita prek vašega imena. Prav tako je pametno govoriti z oddelkom za preprečevanje goljufij katere koli kreditne kartice, ki ste jo prej uporabljali na spletu. Mnoga podjetja s kreditnimi karticami nudijo podobno storitev, ki bo za omejeno obdobje preprečila uporabo vaše kartice. Če je vaša debetna kartica vključena, se obrnite na svojo banko.

Končno se obrnite na upravo za socialno varnost, če menite, da je bil vaš SSN morda ogrožen. Upoštevajte, da ti primeri veljajo za mojo državo stalnega prebivališča, ZDA. Bralci iz drugih držav se bodo morali obrniti na svoje nacionalne organizacije.

Če pride do kraje identitete, morate ukrepati čim hitreje. Obrnite se na ustrezno podjetje ali banko in prosite, da spregovorite o preprečevanju goljufij. Sporočite jim, da je prišlo do nepooblaščenih dejavnosti, in ne pozabite zahtevati pisno kopijo korespondence. Ni vam treba zavrniti zaščite pred goljufijami, ker je prva oseba, s katero ste govorili, pozabila prijaviti pogovor.

Pomembno je tudi, da vložite policijsko poročilo, če pride do kraje identitete. Malo je verjetno, da bo policija storilca lahko ujela ali celo poskusila, vendar bo vložitev policijskega poročila olajšala, da bodo lažni odvzeli vaše kreditno poročilo ali kartico. Čeprav je večina policijskih služb dovzetna za vložitev policijskega poročila, se vam včasih zdi, da se zdi, da to ni pomembno. Če se to zgodi, se obrnite na drug organ pregona v vaši bližini. Če ste se na primer obrnili na mestno policijo, se namesto tega obrnite na okrožno policijo.

8.3 Preprečevanje prihodnjih težav

Ko ste izbrisali zlonamerno programsko opremo ali ponovno namestili svoj operacijski sistem, in ste opravili svojo skrbnost v kar zadeva zavarovanje vaših osebnih podatkov, je naslednji korak zagotovitev, da se vam ni treba soočiti s težavo ponovno.

Običajno gre za preprosto določitev področij, na katerih bi lahko varnost vašega računalnika uporabila nekaj popravljanja in jih odpravila. Upajmo, da vam bo ta priročnik dal dobro predstavo o tem, kaj potrebujete za zaščito računalnika. Tu je hitri seznam, ki vas opozarja.

1. Namestite programsko opremo za preprečevanje zlonamerne programske opreme

2. Namestite požarni zid

3. Namestite programsko opremo za preprečevanje lažnega predstavljanja

4. Namestite omrežni monitor

5. Posodobite vso programsko opremo, vključno z operacijskim sistemom, na njeno najnovejšo različico

6. Ustvarite varnostno kopijo svojih pomembnih podatkov

Seveda niste bili okuženi z zlonamerno programsko opremo, ker ste naredili napako. Morda vas je napačna programska oprema preprosto usmerila ob nepravem času ali pa vas je neposredno udaril pameten heker. To pa ne pomeni, da je preventiva neuporabna - ampak samo pomeni, da ste bili prej nesrečni.

9. Zaključek

9.1 Povzetek vprašanj

V tem priročniku smo se dotaknili številnih informacij. Govorili smo o grožnjah zlonamerne programske opreme, prevarah, protivirusni programski opremi, ki jo potrebujete, nadomestnih možnosti in še več. Naenkrat je mogoče prebaviti veliko informacij, vendar želim poudariti tri točke.

1. Pomembno je zaščititi varnost računalnika. Kot sem že omenil, še vedno obstaja vrsta uporabnikov, ki ostajajo prepričani, da bo uporaba "zdrave pameti" ustrezno zaščitila osebni računalnik. To preprosto ni tako. Grožnja z zlonamerno programsko opremo lahko napada računalnik brez uporabnikovega dejanja, nekatere prevare, ki se uporabljajo pri goljufiji z lažnim predstavljanjem, pa je izjemno težko zaznati.

2. Ni mogoče zaščititi računalnika pred vsemi grožnjami varnosti. Uporaba programske opreme proti zlonamerni programski opremi, požarni zidovi in druga zaščita le zmanjšajo možnost težave. Popolna imuniteta ni mogoča. Zato je pomembno ohraniti trenutno varnostno kopijo pomembnih podatkov.

3. Ni vam treba porabiti ničesar za varnostno programsko opremo za osebni računalnik, vendar je zavarovanje računalnika ponavadi lažje s kakovostno plačanim izdelkom. (Opomba: Vsa programska oprema za plačano varnost računalnika ni vredna denarja. Pred nakupom ne pozabite prebrati mnenj.) Če ste povprečen uporabnik, vas lahko zmede vrsta razpoložljive varnostne programske opreme. Prepričajte se, da razumete rešitev, ki jo naložite ali kupite.

Super bi bilo živeti v svetu, kjer je bila varnost računalnika preprosta. To pa ni resničnost in vprašanja, povezana z varnostjo osebnih računalnikov, bodo verjetno postala bolj zapletena. Ko bo čas tekel, bodo tehnike, ki jih uporabljajo tisti, ki želijo v računalnik namestiti zlonamerno programsko opremo, postale bolj zapletene. To ne pomeni, da bi se vas morali bati, ampak pomeni, da bi morali biti v koraku s trenutnimi varnostnimi trendi v računalniku in (še enkrat) sproti vzdrževati varnostno kopijo pomembnih podatkov.

9.2 Opomba o mobilnih grožnjah

Ta priročnik zadeva varnost računalnika. Zaenkrat so osebni računalniki prepoznani kot namizni, prenosni in prenosni računalniki. Vendar nove naprave, kot sta pametni telefon iPhone in Android, spreminjajo način, kako gledamo na varnost računalnika. Doslej je bilo na teh napravah namenjenih le peščici groženj varnosti, vendar se zdi, kot da za njih obstaja še nekaj prostora naprav, ki jih je treba izkoristiti, in glede na njihovo priljubljenost je verjetno le vprašanje časa, preden bodo postali običajna zlonamerna programska oprema cilj.

Grožnje tem napravam lahko tudi grozijo vašemu računalniku, ob predpostavki, da tudi vi, tako kot večina ljudi, v nekem trenutku napravo povežete z osebnim računalnikom. Raziskave o zaščiti mobilnih naprav so še vedno v povojih, in čeprav so na voljo nekateri programi proti zlonamerni programski opremi, njihova uporabnost še ni povsem znana. Vsekakor je pametno, da s temi napravami ravnate previdno, kot bi ravnali z osebnim računalnikom. Ste od banke dobili nepričakovano e-pošto? Pustite ga pri miru, dokler si ga ne morete ogledati s svojim osebnim osebnim računalnikom, ki je lažno predstavljal. Izogibajte se nalaganju neznanih datotek in obisku spletnih mest, ki jih ne poznate.

9.3 Dodatno branje

- 2 aplikacije za enostavno ustvarjanje omrežnih pravil požarnega zidu za Ubuntu Dve aplikaciji za enostavno ustvarjanje omrežnih pravil požarnega zidu za Ubuntu Preberi več

- 2 brezplačna protivirusna programa za Mac OS X 10 najboljših brezplačnih protivirusnih programovNe glede na računalnik, ki ga uporabljate, potrebujete protivirusno zaščito. Tu so najboljša brezplačna protivirusna orodja, ki jih lahko uporabite. Preberi več

- 3 brezplačni požarni zidovi za Windows Tri najboljše brezplačne požarne zidove za Windows Preberi več

- 3 pametni nasveti za varovanje vašega računalnika pri prenosu datotek na spletu 3 pametni nasveti za varovanje računalnika pri prenosu datotek na spletu Preberi več

- 3 Orodja za preizkus vašega protivirusnega / vohunsko-programskega programa 3 Orodja za preizkus Zaženite program AntiVirus / Spyware Preberi več

- 4 elementi računalniške varnosti, ki jih protivirusne aplikacije ne ščitijo 4 elementi računalniške varnosti, ki jih protivirusne aplikacije ne ščitijo Preberi več

- 7 bistvenih varnostnih prenosov, ki jih MORATE namestiti 7 bistvenih varnostnih prenosov, ki jih MORATE namestiti Preberi več

- 7 najboljših programov požarnega zidu, ki jih morate upoštevati glede varnosti računalnika 7 najboljših programov požarnega zidu, ki jih morate upoštevati glede varnosti računalnikaPožarni zidovi so ključnega pomena za sodobno računalniško varnost. Tu so vaše najboljše možnosti in katera je prava za vas. Preberi več

- 10 obvezno prenesenih programov za varnost in nego računalnika 10 najpogosteje prenesenih brezplačnih programov za varnost in nego računalnika Preberi več

- BitDefender Rescue CD odstrani viruse, ko vse drugo ne uspe BitDefender Rescue CD odstrani viruse, ko vse drugo ne uspe Preberi več

- Bolje upravljajte z požarnim zidom sistema Windows 7 Bolje upravljajte z požarnim zidom sistema Windows 7 Preberi več

- Javni računalniki so varni - Varnostna orodja in nasveti Javni računalniki so varni - Varnostna orodja in nasveti Preberi več

Vodnik objavljen: april 2011

Matthew Smith je svobodni pisatelj, ki živi v Portlandu Oregon. Prav tako piše in ureja za Digital Trends.