Oglas

Ko so se konec maja začeli izsuševati novi primeri široko razširjene lokijske odkupne programske opreme 2016, varnostni raziskovalci so bili prepričani, da nismo videli zadnje zlonamerne programske opreme za šifriranje datotek varianta.

Glej in glej, imeli so prav.

Od 19. junijath varnostni strokovnjaki so opazili na milijone zlonamernih e-poštnih sporočil, poslanih s prilogo, ki vsebujejo novo različico odkupne programske opreme Locky. The Zdi se, da je zaradi evolucije zlonamerna programska oprema postala veliko bolj nevarna Mimo vašega računalnika: 5 načinov Ransomware vas bo v prihodnosti prevzelo v ujetništvuRansomware je verjetno najnižja zlonamerna programska oprema tam, zločincev, ki jo uporabljajo, pa je vse več napredno. Tu je pet zaskrbljujočih stvari, ki bi jih kmalu lahko postavili za talce, vključno s pametnimi domovi in pametnimi avtomobili. Preberi več in jih spremlja spremenjena taktika porazdelitve, ki širi okužbo dlje kot prej.

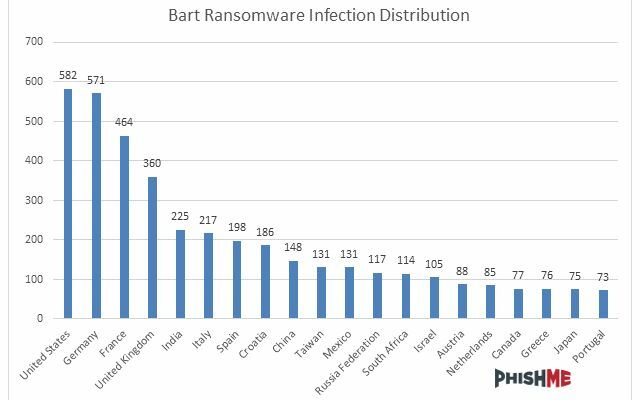

Raziskovalci za varnost ne skrbijo le lokijske odkupne programske opreme. Obstajajo že druge različice Lockyja in zdi se, da distribucijska omrežja širijo "proizvodnjo" po vsem svetu, pri čemer ne upoštevajo nobenih posebnih ciljev.

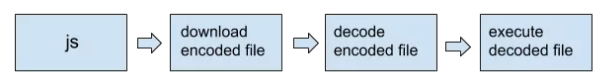

JavaScript Ransomware

2016 je videl majhen premik v distribuciji zlonamerne programske opreme Ne padete prevarantom: Vodnik po odkupu in drugi grožnji Preberi več . Uporabniki interneta morda šele začenjajo razumeti skrajne grozeče odkupne programske opreme, vendar se je že začelo razvijati, da bi čim dlje ostalo pod radarjem.

In čeprav zlonamerna programska oprema, ki uporablja dobro znane okvire JavaScript, ni redka, so varnostni strokovnjaki v prvem četrtletju 2016 preplavili množico zlonamerne programske opreme vodilnega Eldona Sprickerhoffa do države:

"Zdi se, da je evolucija zlonamerne programske opreme tako hitro in brez težav kot vsako džunglo, kjer preživetje in širjenje gredo z roko v roki. Avtorji so pogosto izbirali funkcionalnosti iz različnih sevov zlonamerne programske opreme v kodo naslednje generacije - redno vzorčevali učinkovitost in donosnost vsake generacije. "

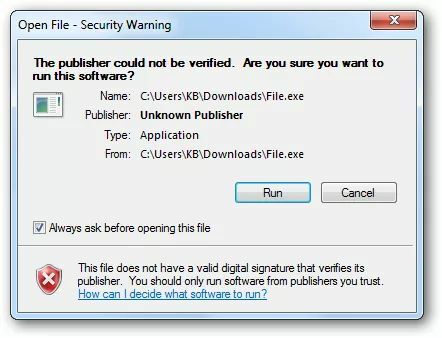

Pojav odkodne programske opreme, kodirane v JavaScript, predstavlja nov izziv za uporabnike, ki se jim poskušajo izogniti. Pred tem bi Windows v primeru, da ste pomotoma prenesli ali pošiljali zlonamerno datoteko, pregledal razširitev datoteke in se odločil, ali ta vrsta datoteke predstavlja nevarnost za vaš sistem.

Na primer, ko poskusite zagnati neznano.exe datoteke, boste naleteli na to opozorilo:

Pri JavaScript-u ni privzetega opozorila - .js razširitev datotek - datoteke, kar je privedlo do tega, da je množica uporabnikov brez razmišljanja kliknila in bila zadržana za odkupnino.

Botnets in nezaželena pošta

Velika večina odkupne programske opreme je poslana prek zlonamernih e-poštnih sporočil, ki se v velikem obsegu pošiljajo prek množičnih omrežij okuženih računalnikov, ki jih običajno imenujemo "botnet."

Ogromen porast odkupne programske opreme Locky je bil neposredno povezan z botnetom Necrus, ki je v povprečju videl 50,000 IP naslovi okuženi vsakih 24 ur več mesecev. Med opazovanjem (Anubis Networks) je stopnja okužbe ostala nespremenjena do 28. marcath ko je bil velik nalet, dosegel 650,000 okužbe v 24-urnem obdobju. Potem se vrnite k poslu kot običajno, čeprav počasi pada stopnja okužbe.

1. junijast, Necrus je utihnil. Špekulacije o tem, zakaj je botnet potihnil, so vitke, čeprav veliko osredotočene na aretacija približno 50 ruskih hekerjev. Vendar je botnet znova začel poslovati pozneje v mesecu (okoli 19. ureth Junij), ki pošilja novo različico Locky na milijone potencialnih žrtev. Na zgornji sliki lahko vidite trenutno širjenje Bocneta Necrus - upoštevajte, kako se izogiba Rusiji?

Neželena e-poštna sporočila vedno vsebujejo prilogo, ki naj bi pomenila pomemben dokument ali arhiv, poslan iz zaupanja vrednega računa (vendar s ponarejenim). Ko je dokument prenesen in dostopen do njega, bo samodejno izvedel okuženi makro ali drug zlonamerni skript in postopek šifriranja se začne.

Ali Locky, Dridex, CryptoLocker ali ena od nešteto različic odkupa Virusi, vohunska programska oprema, zlonamerna programska oprema itd. Pojasnjeno: Razumevanje spletnih groženjKo začnete razmišljati o vseh stvareh, ki bi se med brskanjem po internetu lahko zmotile, začne splet izgledati kot precej strašljivo mesto. Preberi več , e-poštna pošta je še vedno izbira za dostavo odkupne programske opreme, kar nazorno prikazuje, kako uspešen je ta način dostave.

Pojavljajo se novi izzivi: Bart in RAA

JavaScript zlonamerna programska oprema ni edina grožnja Ransomware ohranja rast - kako se lahko zaščitite? Preberi več uporabniki se bodo morali spoprijeti v naslednjih mesecih - čeprav imam še eno orodje JavaScript, s katerim lahko povem!

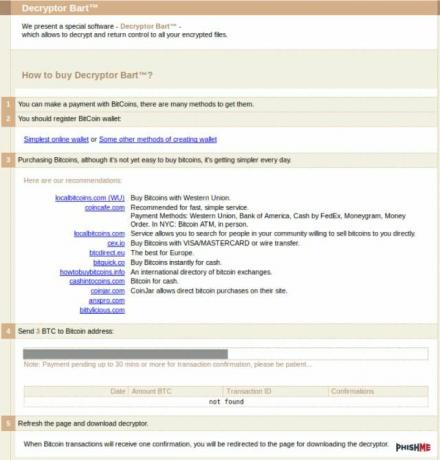

Najprej gor Bart okužba izkorišča nekaj precej standardnih tehnik odkupa, ki uporabljajo podoben plačilni vmesnik kot Locky in ciljajo glavni seznam razširitev datotek za šifriranje. Vendar pa obstaja nekaj ključnih operativnih razlik. Medtem ko mora večina uporabnikov programske opreme poklicati domov na strežnik za ukaze in nadzor za šifriranje zelene luči, Bart nima takega mehanizma.

Namesto tega Brendan Griffin in Ronnie Tokazowski iz podjetja Phishme verjemite, da se Bart zanaša na „Poseben identifikator žrtve, ki akterju grožnje označi, kateri ključ za dešifriranje naj se uporabi za izdelavo dešifrirne aplikacije, ki naj bi bila na voljo tistim žrtvam, ki plačajo odkupnina, kar pomeni, tudi če se okuženi hitro prekine z internetom (preden prejme tradicionalni ukaz in nadzor nad nadaljnjo uporabo), bo odkupna programska oprema še vedno šifrirala datoteke.

Še dve stvari, ki odvajata Barta na stran: njegova dešifriranje zahtevane cene in posebna izbira ciljev. Trenutno znaša 3BTC (bitcoin), kar v času pisanja znaša nekaj manj kot 2000 dolarjev! Kar zadeva izbiro tarč, je dejansko bolj Bart ne cilj. Če Bart določi nameščen uporabniški jezik ruski, ukrajinski ali beloruski, se ne bo uporabil.

Drugič, imamo RAA, še ena različica odkupa programske opreme, ki je v celoti razvita v JavaScript. RAA je zanimiva uporaba običajnih knjižnic JavaScript. RAA se distribuira prek zlonamernega e-poštnega omrežja, kot vidimo pri večini odkupa, in ponavadi prikrije kot Wordov dokument. Ko se datoteka izvrši, ustvari ponarejen Wordov dokument, za katerega se zdi, da je v celoti poškodovan. Namesto tega RAA pregleda razpoložljive pogone, da preveri dostop za branje in pisanje in, če je uspešen, knjižnico Crypto-JS, da začne šifrirati uporabnikove datoteke.

Da bi dodali žalitev telesnim poškodbam, RAA prikupi tudi dobro znani program za krajo gesla Pony, samo da se prepričate, kako zelo ste zajebani.

Nadzor zlonamerne programske opreme JavaScript

Na srečo lahko kljub očitni grožnji zlonamerne programske opreme, ki temelji na JavaScriptu, potencialno nevarnost omilimo z nekaterimi osnovnimi varnostnimi kontrolami tako v naših e-poštnih računih kot v naših pisarniških zbirkah. Uporabljam Microsoft Office, zato se bodo ti nasveti osredotočili na te programe, vendar bi morali pri svojih aplikacijah uporabljati enaka načela varnosti.

Onemogoči makra

Najprej lahko makroi onemogočite samodejno izvajanje. Makro lahko vsebuje kodo, namenjeno samodejnemu nalaganju in izvajanju zlonamerne programske opreme, ne da bi se tega zavedali. Pokazal vam bom, kako to storiti v programu Microsoft Word 2016, vendar postopek je razmeroma podoben za vse druge programe Office Kako se zaščititi pred zlonamerno programsko opremo Microsoft WordAli ste vedeli, da je vaš računalnik lahko okužen z zlonamernimi dokumenti Microsoft Office ali da bi se lahko izognili nastavitvam, ki jih potrebujejo za okužbo vašega računalnika? Preberi več .

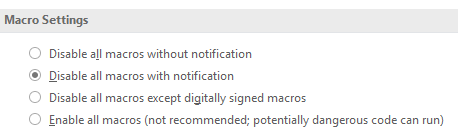

Namenjen Datoteka> Možnosti> Središče zaupanja> Nastavitve centra zaupanja. Spodaj Makro nastavitve imate štiri možnosti. Odločim se Onemogočite vse makre z obvestilom, zato se lahko odločim, da ga zaženim, če bom prepričan v vir. Vendar pa je dr. Microsoft svetuje izbiroOnemogoči vse makri, razen makronapisov, neposredno v zvezi s širjenjem odkupne programske opreme Locky.

Pokažite razširitve, uporabite drugačen program

To ni povsem brezhibno, vendar vas bo kombinacija dveh sprememb rešila, če dvokliknete napačno datoteko.

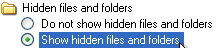

Najprej morate v operacijskem sistemu Windows omogočiti razširitve datotek, ki so privzeto skrite.

V sistemu Windows 10 odprite okno Raziskovalca in se pomaknite do Pogled zavihek. Preverite Razširitve imena datoteke.

V operacijskem sistemu Windows 7, 8 ali 8.1 pojdite na Nadzorna plošča> Videz in personalizacija> Možnosti map. Pod Pogled pomaknite se navzdol po Napredne nastavitve dokler ne opazite Skrivanje razširitev za znane vrste datotek.

Če slučajno prenesete zlonamerno datoteko, prikrito kot nekaj drugega, bi morali pred izvedbo opaziti pripono.

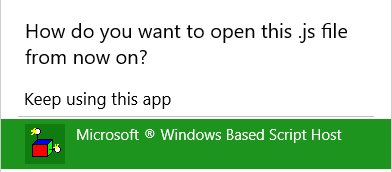

Drugi del tega vključuje spremembo privzetega programa, ki se uporablja za odpiranje datotek JavaScript. Ko v svojem brskalniku sodelujete z JavaScriptom, obstajajo številne ovire in okviri, ki poskušajo preprečiti, da bi zlonamerni dogodki uničili vaš sistem. Ko ste zunaj varnostnega brskalnika in v lupini Windows, se lahko zgodi, da se ta datoteka izvrši.

Pojdite do a .js mapa. Če ne veste, kje ali kako, vnesite * .js v iskalno vrstico programa Windows Explorer. V oknu naj se naložijo datoteke, podobne tej:

Z desno miškino tipko kliknite datoteko in izberite Lastnosti. Trenutno se naša datoteka JavaScript odpre z gostiteljem skripta Microsoft Windows. Pomaknite se navzdol, dokler ne najdete Beležnica in pritisnite v redu.

Dvakrat preveri

Microsoft Outlook ne dovoljuje prejemanja datotek določene vrste. To vključuje tako .exe kot .js in naj vas prepreči, da v računalnik nehote vnesete zlonamerno programsko opremo. Vendar to ne pomeni, da ne moreta in ne bosta zdrsnila na oba načina. Obstajajo tri izjemno enostavne načine za ponovno pakiranje odkupne programske opreme:

- Uporaba stiskanja datotek: zlonamerna koda se lahko arhivira in pošlje z drugačno pripono datoteke, ki ne sproži integrirane priloge Outlookove blokade.

- Preimenujte datoteko: pogosto srečujemo zlonamerno kodo, prikrito kot drugo vrsto datoteke. Ker večina sveta uporablja neko obliko pisarniške zbirke, so formati dokumentov izjemno priljubljeni.

- Uporaba skupnega strežnika: ta možnost je nekoliko manj verjetna, toda zlonamerna pošta se lahko pošlje z zasebnega FTP ali varnega strežnika SharePoint, če je ogrožena. Ker bi bil strežnik na seznamu Outlook na seznamu, priloga ne bi bila izbrana kot zlonamerna.

Za celoten seznam glej tukaj od katerih razširitve privzeto blokirajo Outlook.

Nenehna budnost

Ne bom lagal. Kadar ste na spletu, obstaja grožnja zlonamerne programske opreme, vendar vam ni treba podlegati pritisku. Razmislite o spletnih mestih, ki jih obiskujete, računih, na katere se prijavljate, in e-poštnih sporočilih, ki jih prejemate. In čeprav vemo, da je protivirusni programski opremi težko vzdrževati tempo z osupljivo množico zlonamerne programske opreme Izključene različice bi morale prenos in posodabljanje antivirusnega paketa absolutno biti del vašega sistema obramba.

Vas je prizadela ransomware? Ste dobili datoteke nazaj? Katera odkupa je bila to? Sporočite nam, kaj se vam je zgodilo!

Slikovni krediti: Zemljevid okužbe z Necrus botnet preko malwaretech.com, Bartov vmesnik za dešifriranje in trenutne okužbe po državah prek phishme.com

Gavin je višji pisatelj na MUO. Je tudi urednik in vodja SEO-ja za kripto usmerjeno sestrsko spletno mesto MakeUseOf, Blocks Decoded. Ima BA (Hons) Sodobno pisanje z digitalnimi umetniškimi praksami, razbitimi s hribov Devona, in več kot desetletje profesionalnih izkušenj s pisanjem. Uživa obilne količine čaja.