Mobilne aplikacije so postale eden najpogostejših načinov, kako kibernetski kriminalci pridobijo dostop do naprav in posesajo uporabniške podatke.

Ker priljubljenost mobilnih aplikacij narašča, so hekerji izpeljali različne metode za njihovo izkoriščanje in povzročanje nevarnosti. Te nevarnosti lahko povzročijo krajo vaše identitete, ogrožanje vaših podatkov ali oboje.

Če razvijate mobilno aplikacijo ali jih preprosto uporabljate pogosto, je pomembno, da se zavedate teh groženj in sprejmete ukrepe za zaščito pred njimi.

1. Napadi zlonamerne programske opreme

Zlonamerna programska oprema je zlonamerna koda, ki lahko okuži vašo napravo ali mobilno aplikacijo in ukrade vaše osebne podatke. Lahko se širi prek povezav, prenosov ali celo iz drugih aplikacij. Kibernetski kriminalci vedno iščejo najlažje načine za širjenje zlonamerne programske opreme na večjo skupino ljudi. Mobilne aplikacije so torej njihove glavne tarče, saj jih milijoni dnevno prenašajo in uporabljajo.

Toda kako kibernetski kriminalci širijo zlonamerno programsko opremo prek mobilnih aplikacij? Na splošno naložijo aplikacijo z zlonamerno kodo ali vstavijo zlonamerno kodo v obstoječo. Razen tega izkoristijo priljubljeno ime aplikacije in z zlonamerno kodo ustvarijo njeno natančno repliko.

2. Uhajanje podatkov

Uhajanje podatkov je nepooblaščen prenos podatkov, do katerega pride, ko aplikacija nima ustreznih varnostnih ukrepov. Denimo, da uporabnik v aplikacijo z neustrezno zaščito vnese občutljive podatke, kot je številka kreditne kartice ali številka socialnega zavarovanja. V tem primeru ga lahko ukradejo in uporabijo v zlonamerne namene.

To vrsto varnostne grožnje pogosto povzročijo slabe prakse kodiranja, zastarele programske komponente ali nešifrirano shranjevanje podatkov.

Vaša mobilna aplikacija naj bi poskrbela za varnost vaših podatkov, vendar če ni pravilno zavarovana, lahko vaši podatki uhajajo. Kibernetski kriminalci lahko zlahka pridobijo dostop do zbirke podatkov vaše aplikacije in ukradejo vse občutljive podatke, ki ste jih shranili. Do uhajanja podatkov lahko pride tudi, ko aplikacija ni več v uporabi ali je bila izbrisana, vendar so podatki še vedno dostopni.

3. Nevarni API-ji tretjih oseb

Programski vmesniki aplikacij (API) omogočajo aplikacijam medsebojno komunikacijo in izmenjavo podatkov. API-ji tretjih oseb so storitve, ki jih je mogoče integrirati v vašo mobilno aplikacijo za zagotavljanje dodatnih funkcij.

So tudi glavni vir varnostnih ranljivosti, saj omogočajo dostop do občutljivih podatkov, ki jih lahko hekerji zlahka izkoristijo.

Prepričajte se, da so API-ji tretjih oseb, ki jih uporablja vaša aplikacija, varni. Prav tako morate preveriti varnostne ukrepe API-jev in zagotoviti, da imajo vzpostavljen varen sistem za preverjanje pristnosti.

4. Nezanesljivo preverjanje pristnosti

Nevarno preverjanje pristnosti je, ko vaša aplikacija od uporabnikov ne zahteva vnosa varnega gesla. To hekerjem olajša dostop do vaše aplikacije, saj jim ni treba vdreti zapletenih gesel. Čeprav ni pomembno izvajati preverjanja pristnosti za vsako aplikacijo, je bistveno za tiste, ki obdelujejo občutljive podatke, kot so bančne aplikacije, aplikacije za družbena omrežja in podobne.

Če vaša aplikacija zahteva preverjanje pristnosti, se prepričajte, da ima vzpostavljeno politiko močnega gesla in uporabite tudi dvostopenjsko avtentikacijo. To bo pomagalo zaščititi vašo aplikacijo pred nepooblaščenim dostopom.

5. Slabo šifriranje

Šifriranje je postopek kodiranja podatkov, tako da so neberljivi in jih ni mogoče dešifrirati brez ključa. Brez ustreznega šifriranja so vaši podatki ranljivi in hekerji lahko zlahka dostopajo do njih. Številni razvijalci aplikacij delajo napako, ker svojih podatkov ne šifrirajo pravilno, kar lahko povzroči resna varnostna tveganja.

Pomembno je zagotoviti, da vaša aplikacija pravilno in varno uporablja šifriranje. To vključuje uporabo močnih algoritmov za šifriranje, uporabo varnih protokolov za komunikacijo in pravilno shranjevanje šifrirnih ključev.

6. Nepopravljene ranljivosti

Ranljivosti so slabosti v kodi, ki hekerjem omogočajo dostop do občutljivih podatkov ali prevzem nadzora nad aplikacijo. Nepopravljene ranljivosti so tiste, ki so jih odkrili varnostni raziskovalci, vendar jih razvijalci še niso popravili. Mobilne aplikacije, zlasti tiste s kompleksno kodo, lahko vsebujejo številne ranljivosti, ki jih kiberkriminalci zlahka izkoristijo. Te ranljivosti lahko povzročijo druge grožnje, kot sta uhajanje podatkov in okužba z zlonamerno programsko opremo.

Svojo aplikacijo redno posodabljajte z najnovejšimi popravki za ugotovljene ranljivosti. Tako boste zagotovili, da bo vaša aplikacija varna in zaščitena pred hekerji.

7. Rooting ali Jailbreaking

Rooting ali jailbreaking, kar je postopek pridobivanja korenskega dostopa do operacijskega sistema naprave, lahko povzroči resna varnostna tveganja. Razlog za to je, da se korenski dostop lahko uporabi za izogibanje varnostnim ukrepom aplikacije in omogoča zagon zlonamerne kode v napravi. Hekerjem lahko zagotovi tudi neomejen dostop do občutljivih podatkov, shranjenih v pomnilniku naprave.

Običajno uporabniki pametnih telefonov izvedejo root ali jailbreak svoje naprave, da pridobijo dostop do dodatnih funkcij in funkcionalnosti, vendar se je temu treba izogibati, saj lahko odpre celo vrsto varnostnih groženj.

8. Nezanesljive omrežne povezave

Ko vaša aplikacija komunicira s strežnikom, je pomembno zagotoviti, da je povezava med njima varna. To pomeni, da morajo biti vsi poslani in prejeti podatki šifrirani, tako da hekerji ne morejo dostopati do njih ali jih spreminjati. Številne aplikacije naredijo napako, ko svojih omrežnih povezav ne zavarujejo pravilno, kar lahko povzroči uhajanje podatkov in druge varnostne grožnje.

Preverite, ali vaša aplikacija uporablja varne protokole za komunikacijo in šifriranje za zaščito podatkov, ki jih pošilja in prejema.

9. Preprivilegirane aplikacije

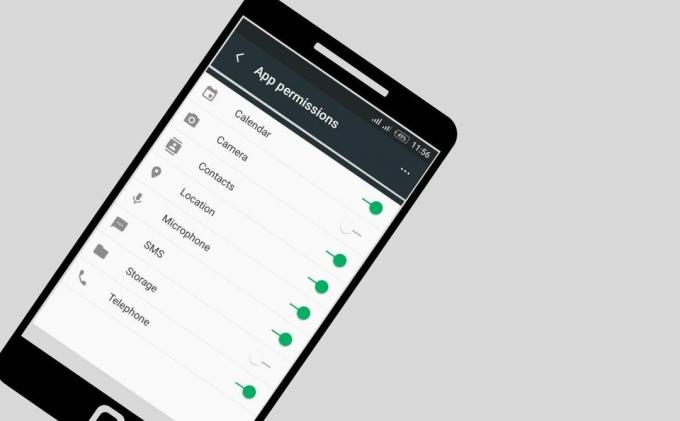

Preveč privilegirane aplikacije so tiste, ki zahtevajo več dovoljenj, kot jih potrebujejo. Nekateri razvijalci ponavadi razvijajo aplikacije, ki zahtevajo preveč dovoljenj, kar lahko izkoristijo hekerji. To je zato, ker lahko nepotrebna dovoljenja omogočijo dostop do različnih občutljivih podatkov in funkcij, s katerimi lahko zlonamerni akterji nato manipulirajo ali jih zlorabljajo. Na primer, aplikacija za urejanje fotografij lahko zahteva dostop do uporabnikovega seznama stikov, ki pa ga ne potrebuje.

Ko nameščate aplikacijo, bodite pozorni na zagotovite samo dovoljenja, ki so potrebna zaradi svoje funkcionalnosti in nič več. To bo preprečilo zlonamernim akterjem, da bi izkoristili dodatna dovoljenja.

10. Nezavarovane komponente tretjih oseb

Komponente tretjih oseb so deli kode iz zunanjih virov, ki se uporabljajo pri razvoju aplikacije. Te komponente lahko povzročijo različna varnostna tveganja, če niso ustrezno zavarovane. Na primer, komponenta tretje osebe ima lahko dostop do občutljivih podatkov ali dovoli zagon zlonamerne kode v napravi.

Spremljajte, ali se vse komponente tretjih oseb redno spremljajo in posodabljajo. To bo pomagalo preprečiti morebitne kršitve varnosti, ki jih povzročijo zastarele komponente. Poleg tega morate za komponente tretjih oseb uporabljati le zaupanja vredne vire, da se prepričate, ali so varne in posodobljene.

Ohranite svoje mobilne podatke na varnem

Varnost mobilnih aplikacij je pomemben vidik vsakega procesa razvoja mobilnih aplikacij. Da bi vaš mobilni telefon zaščitili pred morebitnimi grožnjami, je ključnega pomena, da razumete največje varnostne grožnje mobilnih aplikacij in kako se jim lahko izognete. Previdnost vam lahko pomaga prepoznati in ublažiti glavne grožnje za mobilne aplikacije, tako da lahko zagotovite varnost svojih podatkov in aplikacij. Če si vzamete čas za ustrezno zaščito svoje mobilne aplikacije, jo lahko zaščitite pred kibernetskimi kriminalci in drugimi zlonamernimi akterji.