Oglas

Obstaja odlična novica za vse, ki jih je prizadela izsiljevalska programska oprema CrypBoss, HydraCrypt in UmbreCrypt. Fabian Wosar, raziskovalec pri Emsisoftu, je jih je uspelo obrniti, med tem pa je izdal program, ki je sposoben dešifrirati datoteke, ki bi bile sicer izgubljene.

Ti trije zlonamerni programi so si zelo podobni. Tukaj je tisto, kar morate vedeti o njih in kako lahko svoje datoteke vrnete.

Srečanje z družino CrypBoss

Ustvarjanje zlonamerne programske opreme je bilo vedno vredno milijardo dolarjev. Slabonamerni razvijalci programske opreme pišejo nove zlonamerne programe in jih prodajajo na dražbi organiziranim kriminalcem v najbolj umazanih predelih temni splet Potovanje v skriti splet: Vodnik za nove raziskovalceTa priročnik vas bo popeljal na potovanje po številnih ravneh globokega spleta: podatkovnih baz in informacij, ki so na voljo v akademskih revijah. Končno bomo prispeli do vrat Tora. Preberi več .

Ti zločinci jih nato razširijo daleč naokoli, pri tem pa okužijo na tisoče strojev in naredijo

brezbožna količina denarja Kaj motivira ljudi, da vdrejo v računalnike? Namig: denarKriminalci lahko uporabljajo tehnologijo za zaslužek. Ti to veš. Toda presenečeni bi bili, kako iznajdljivi so lahko, od vdiranja in preprodaje strežnikov do njihove ponovne konfiguracije kot donosnih rudarjev Bitcoin. Preberi več .Zdi se, da se je to zgodilo tukaj.

Oboje HydraCrypt in UmbreCrypt so rahlo spremenjene različice drugega zlonamernega programa, imenovanega CrypBoss. Poleg tega, da imajo skupne prednike, so tudi razdeljeni prek komplet Angler Exploit, ki za okužbo žrtev uporablja metodo drive-by prenosov. Dann Albright ima obširno napisano o kompletih za izkoriščanje Tako vas vdrejo: Mračen svet kompletov za izkoriščanjeGoljufi lahko uporabljajo programske zbirke za izkoriščanje ranljivosti in ustvarjanje zlonamerne programske opreme. Toda kaj so ti kompleti za izkoriščanje? od kod prihajajo? In kako jih je mogoče ustaviti? Preberi več v preteklosti.

Nekaj največjih imen raziskav računalniške varnosti je opravilo veliko raziskav o družini CrypBoss. Izvorna koda za CrypBoss je lani pricurljala na PasteBin in varnostna skupnost jo je skoraj takoj požrla. Konec prejšnjega tedna je McAfee objavil ena najboljših analiz HydraCrypt, ki je pojasnil, kako deluje na najnižjih ravneh.

Razlike med HydraCrypt in UmbreCrypt

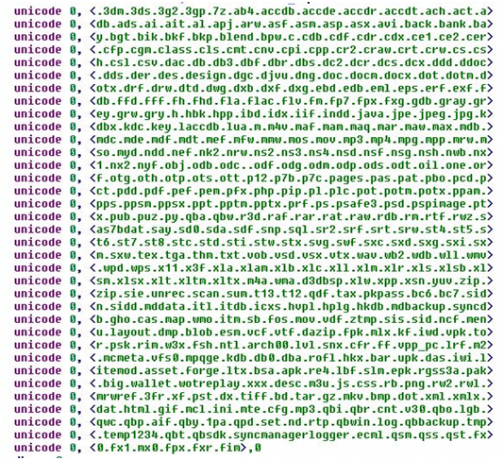

HydraCrypt in UmbreCrypt po svoji bistveni funkcionalnosti delata isto. Ko prvič okužijo sistem, začnejo šifrirati datoteke na podlagi njihove končnice datoteke z močno obliko asimetričnega šifriranja.

Imajo tudi druga nebistvena vedenja, ki so precej pogosta v programski opremi za izsiljevanje.

Oba na primer omogočata napadalcu, da na okuženi računalnik naloži in izvede dodatno programsko opremo. Oba izbrišeta senčne kopije šifriranih datotek, zaradi česar jih ni mogoče obnoviti.

Morda je največja razlika med programoma način, na katerega "odkupijo" datoteke nazaj.

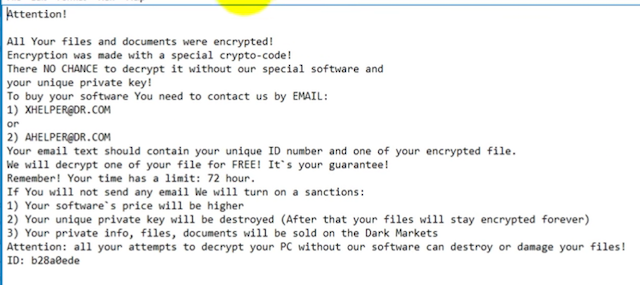

UmbreCrypt je zelo pomemben. Žrtvam pove, da so bile okužene, in ni možnosti, da bodo brez sodelovanja dobile svoje datoteke nazaj. Da žrtev začne postopek dešifriranja, mora poslati e-pošto na enega od dveh naslovov. Ti gostujejo na “engineer.com” oziroma “consultant.com”.

Kmalu zatem bo nekdo iz UmbreCrypt odgovoril s podatki o plačilu. Obvestilo o odkupni programski opremi žrtvi ne pove, koliko bo plačala, čeprav žrtvi pove, da se bo pristojbina pomnožila, če ne plača v 72 urah.

Smešno je, da navodila, ki jih zagotavlja UmbreCrypt, žrtvi sporočajo, naj ji ne pošilja e-poštnih sporočil z "grožnjami in nevljudnostjo". Zagotavljajo celo vzorčno obliko e-pošte, ki jo lahko uporabljajo žrtve.

HydraCrypt se nekoliko razlikuje po tem, kako je njihova odkupnina daleč bolj grozeča.

Pravijo, da če žrtev ne plača v 72 urah, bodo izdali sankcijo. To je lahko povečanje odkupnine ali uničenje zasebnega ključa, kar onemogoča dešifriranje datotek.

Grozijo tudi izdajo zasebne podatke Tukaj je, koliko bi lahko bila vaša identiteta vredna na temnem spletuNeprijetno je razmišljati o sebi kot o dobrini, toda vsi vaši osebni podatki, od imena in naslova do podatkov o bančnem računu, so za spletne kriminalce nekaj vredni. koliko si vreden? Preberi več , datoteke in dokumenti neplačnikov na temnem spletu. Zaradi tega je med izsiljevalsko programsko opremo malo redkost, saj ima posledice, ki so veliko hujše, kot če ne bi dobili svojih datotek nazaj.

Kako vrniti svoje datoteke

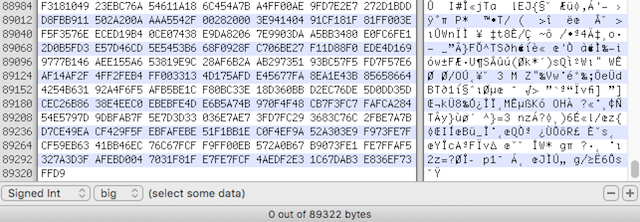

Kot smo že omenili, je Emisoftov Fabian Wosar uspel razbiti uporabljeno šifriranje in je izdal orodje za vrnitev vaših datotek, imenovano DecryptHydraCrypt.

Za delovanje morate imeti pri roki dve datoteki. To mora biti katera koli šifrirana datoteka in nešifrirana kopija te datoteke. Če imate na trdem disku dokument, ki ste ga varnostno kopirali v Google Drive ali svoj e-poštni račun, uporabite to.

Če pa tega nimate, poiščite šifrirano datoteko PNG in uporabite katero koli drugo naključno datoteko PNG, ki jo ustvarite sami ali prenesete iz interneta.

Nato jih povlecite in spustite v aplikacijo za dešifriranje. Nato bo začel delovati in začel poskušati določiti zasebni ključ.

Opozoriti morate, da to ne bo takoj. Dešifriranje bo naredilo precej zapleteno matematiko, da bi določilo vaš ključ za dešifriranje, in ta postopek bi lahko trajal več dni, odvisno od vašega CPE.

Ko bo izdelal ključ za dešifriranje, se bo odprlo okno in vam omogočilo, da izberete mape, katerih vsebino želite dešifrirati. To deluje rekurzivno, tako da če imate mapo v mapi, boste morali izbrati le korensko mapo.

Omeniti velja, da imata HydraCrypt in UmbreCrypt napako, pri kateri je zadnjih 15 bajtov vsake šifrirane datoteke nepopravljivo poškodovanih.

To vas ne bi smelo preveč motiti, saj se ti bajti običajno uporabljajo za oblazinjenje ali nebistvene metapodatke. Puh, v bistvu. Če pa dešifriranih datotek ne morete odpreti, jih poskusite odpreti z orodjem za obnovitev datotek.

Ni sreče?

Obstaja možnost, da vam to ne bo uspelo. To je lahko iz več razlogov. Najverjetneje je, da ga poskušate zagnati v programu izsiljevalske programske opreme, ki ni HydraCrypt, CrypBoss ali UmbraCrypt.

Druga možnost je, da so jo izdelovalci zlonamerne programske opreme spremenili tako, da je uporabil drugačen algoritem šifriranja.

Na tej točki imate nekaj možnosti.

Najhitrejša in najbolj obetavna stava je plačati odkupnino. To se precej razlikuje, vendar se na splošno giblje okoli oznake 300 USD in bo vaše datoteke obnovljene v nekaj urah.

Samoumevno je, da imate opravka z organiziranimi kriminalci, zato ni nobenih zagotovil dejansko bodo dešifrirali datoteke in če niste zadovoljni, nimate možnosti, da bi dobili a povračilo.

Upoštevati morate tudi argument, da plačilo teh odkupnin ohranja širjenje ransomware in razvijalcem še naprej omogoča finančno donosno pisanje ransomware programi.

Druga možnost je počakati v upanju, da bo nekdo izdal orodje za dešifriranje zlonamerne programske opreme, s katero ste bili prizadeti. tole zgodilo s CryptoLocker CryptoLocker je mrtev: tukaj je, kako lahko vrnete svoje datoteke! Preberi več , ko so zasebni ključi uhajali iz strežnika za ukaze in nadzor. Tu je bil program za dešifriranje posledica uhajanja izvorne kode.

Za to pa ni nobenega jamstva. Pogosto ni tehnološke rešitve za vrnitev datotek brez plačila odkupnine.

Preventiva je boljša kot kurativa

Seveda je najučinkovitejši način za ravnanje s programi izsiljevalske programske opreme zagotoviti, da sploh niste okuženi. Z nekaj preprostimi previdnostnimi ukrepi, kot je zagon popolnoma posodobljenega protivirusnega programa in ne prenašanje datotek s sumljivih mest, lahko zmanjšate svoje možnosti za okužbo.

Ali je na vas vplival HydraCrypt ali UmbreCrypt? Ali ste uspeli dobiti svoje datoteke nazaj? Sporočite mi v spodnjih komentarjih.

Zasluge za slike: Uporaba prenosnika, prst na sledilni ploščici in tipkovnici (Scyther5 prek ShutterStock), Bitcoin na tipkovnici (AztekPhoto prek ShutterStock)

Matthew Hughes je razvijalec programske opreme in pisatelj iz Liverpoola v Angliji. Redko ga najdemo brez skodelice močne črne kave v roki in popolnoma obožuje svoj Macbook Pro in fotoaparat. Njegov blog lahko preberete na http://www.matthewhughes.co.uk in mu sledite na twitterju na @matthewhughes.