Oglas

Pred tremi tedni je dr. resno varnostno vprašanje v OS X 10.10.4 je bil odkrit. To samo po sebi ni posebej zanimivo.

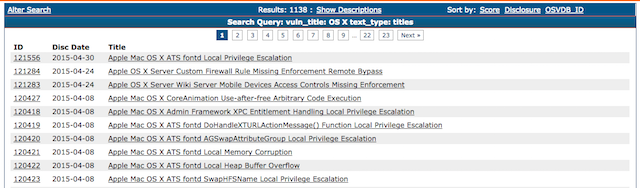

Odkrite so varnostne ranljivosti v priljubljenih programskih paketih ves časin OS X ni izjema. V odprtokodni zbirki podatkov o ranljivosti (OSVDB) je prikazanih vsaj 1100 ranljivosti, označenih kot "OS X". Ampak kaj je zanimiv je način razkritja te posebne ranljivosti.

Namesto da bi Apple povedal in jim dal čas, da odpravijo težavo, se je raziskovalec odločil, da bo svoj podvig objavil na internetu, da bi ga vsi videli.

Končni rezultat je bila tekma z orožjem med Appleom in hekerji. Apple je moral sprostiti obliž, preden je bila ranljivost orožena, hekerji pa so morali ustvariti izkoristek, preden so se ogroženi sistemi zakrpali.

Morda mislite, da je določen način razkritja neodgovoren. Lahko bi jo celo imenovali neetično ali nepremišljeno. Toda bolj zapleteno je. Dobrodošli v čudnem, zmedenem svetu razkritja ranljivosti.

Popolno in odgovorno razkritje

Obstajata dva priljubljena načina razkrivanja ranljivosti proizvajalcem programske opreme.

Prvi se pokliče popolno razkritje. Tako kot v prejšnjem primeru tudi raziskovalci svojo ranljivost takoj objavijo v naravi, tako da prodajalci absolutno nimajo možnosti, da bi sprostili popravek.

Pokliče se drugi odgovorno razkritjeali postopno razkritje. Tu raziskovalec kontaktira prodajalca, preden je ranljivost sproščena.

Obe strani se nato dogovorita o časovnem okviru, v katerem raziskovalec obljubi, da ne bo objavil ranljivosti, da bi prodajalcu omogočil, da ustvari in sprosti popravek. To časovno obdobje je lahko od 30 dni do leta, odvisno od resnosti in zapletenosti ranljivosti. Nekaterih varnostnih lukenj ni mogoče enostavno popraviti in zahtevajo, da se celotni programski sistemi obnovijo iz nič.

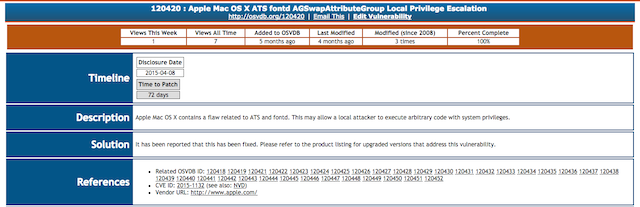

Ko sta obe strani zadovoljni s popravkom, ki je bil ustvarjen, se ranljivost nato razkrije in dodeli Številka CVE. Te enotno prepoznajo vsako ranljivost, ranljivost pa je arhivirana na spletu na OSVDB.

Toda kaj se zgodi, če se čakalni čas izteče? No, ena od dveh stvari. Prodajalec se bo nato z raziskovalcem pogajal o podaljšanju. Če pa raziskovalec ni zadovoljen s tem, kako se je prodajalec odzval ali obnašal, ali meni, da je zahteva za razširitev nerazumna, jo lahko preprosto objavi na spletu brez pripravljenega popravka.

Na varnostnem področju so vroče razprave o tem, kateri način razkritja je najboljši. Nekateri menijo, da je edina etična in natančna metoda popolno razkritje. Nekateri menijo, da je najbolje prodajalcem dati priložnost, da odpravijo težavo, preden jo sprostijo v naravo.

Kot kaže, obstaja nekaj prepričljivih argumentov za obe strani.

Argumenti za odgovorno razkritje

Poglejmo primer, kje je najbolje uporabiti odgovorno razkritje.

Ko v kontekstu interneta govorimo o kritični infrastrukturi, se težko izognemo temu protokol DNS Kako spremeniti strežnike DNS in izboljšati internetno varnostZamislite si to - zbudite se nekega lepega jutra, si natočite skodelico kave in sedite za računalnik, da začnete s svojim delom za dan. Preden dejansko pridete ... Preberi več . To je tisto, kar nam omogoča, da spletne naslove (na primer makeuseof.com) prevedemo v naslove IP.

Sistem DNS je neverjetno zapleten in ne le na tehnični ravni. V ta sistem je veliko zaupanja. Verjamemo, da bomo, ko vtipkamo spletni naslov, poslani na pravo mesto. Na celovitost tega sistema je preprosto veliko.

Če je kdo mogel posegati v zahtevo DNS ali jo ogrožati, obstaja veliko možnosti za škodo. Na primer, lahko pošljejo ljudi na lažne strani spletnega bančništva in jim s tem omogočijo, da pridobijo svoje podatke o spletnem bančništvu. Z napadom človeka v sredini bi lahko prestregli svojo e-pošto in spletni promet ter prebrali vsebino. V bistvu bi lahko spodkopali varnost interneta kot celote. Strašljive stvari.

Dan Kaminsky je zelo cenjen raziskovalec varnosti, z dolgim nadaljevanjem iskanja ranljivosti v dobro znani programski opremi. Najbolj pa je znan po odkritju morda leta 2008 najhujša ranljivost v sistemu DNS, ki so ga kdaj našli. To bi nekomu omogočilo enostavno izvedbo a zastrupitev predpomnilnika (ali DNS-ponarejanje) napad na strežnik imen DNS. Več tehničnih podrobnosti o tej ranljivosti je bilo pojasnjenih na konferenci Def Con leta 2008.

Kaminski, ki se je močno zavedal posledic sproščanja tako hude napake, se je odločil, da jo bo razkril prodajalcem programske opreme DNS, ki jih ta hrošček prizadene.

Prizadetih je bilo več glavnih izdelkov DNS, vključno s tistimi, ki so jih zgradili Alcatel-Lucent, BlueCoat Technologies, Apple in Cisco. Težava je zadela tudi številne implementacije DNS, ki so bile dobavljene z nekaterimi priljubljenimi distribucijami Linux / BSD, vključno s tistimi za Debian, Arch, Gentoo in FreeBSD.

Kaminski jim je dal 150 dni za izdelavo popravka in je z njimi na skrivaj sodeloval, da bi jim pomagal razumeti ranljivost. Vedel je, da je to vprašanje tako hudo in potencialna škoda tako velika, da bi bila neverjetno nepremišljeno, da bi ga javno izpustili, ne da bi prodajalcem dali priložnost za izdajo obliž.

Mimogrede, ranljivost je bila puščala po naključju varnostno podjetje Matsano v objavi na blogu. Članek je bil odstranjen, vendar je zrcal in dan po objavi podvig Tako te zastavljajo: Mračni svet izkoriščenih kompletovGoljufiji lahko s programskimi paketi izkoristijo ranljivosti in ustvarijo zlonamerno programsko opremo. Toda kaj so ti kompleti za izkoriščanje? Od kod prihajajo? In kako jih je mogoče ustaviti? Preberi več je bil ustvarjen.

Kaminova ranljivost DNS na koncu povzame bistvo argumenta v prid odgovornega, postopnega razkritja. Nekatere ranljivosti - kot ničelne ranljivosti Kaj je ranljivost Zero Day? [MakeUseOf pojasnjuje] Preberi več - so tako pomembni, da bi njihovo javno izpustitev povzročila znatno škodo.

Obstaja pa tudi prepričljiv argument, da ne opozarjamo na predhodno opozorilo.

Primer za popolno razkritje

S sprostitvijo ranljivosti na prosto odprete polje pandorine, kjer so nesrečni posamezniki sposobni hitro in enostavno proizvajati izkoriščanja in ogrožati ranljive sisteme. Torej, zakaj bi se kdo odločil za to?

Razlogov je nekaj. Prvič, prodajalci se pogosto precej počasi odzivajo na varnostna obvestila. Učinkovito silijo roko in tako sprostijo ranljivost v naravi, zato so bolj motivirani, da se hitro odzovejo. Še huje je, da so nekateri nagnjeni ne objavljati Zakaj podjetja, ki kršijo skrivne kršitve, bi lahko bila dobra stvarS toliko informacijami na spletu smo vsi zaskrbljeni zaradi morebitnih kršitev varnosti. Toda te kršitve bi lahko ohranile v tajnosti v ZDA, da bi vas zaščitili. Sliši se noro, kaj se dogaja? Preberi več dejstvo, da so pošiljali ranljivo programsko opremo. Popolno razkritje jih prisili, da so pošteni do svojih strank.

Prav tako potrošnikom omogoča, da se informirano odločijo, ali želijo še naprej uporabljati določen, ranljiv del programske opreme. Predstavljal bi si, da večina ne bi.

Kaj želijo prodajalci?

Prodajalci res ne marajo popolnega razkritja.

Navsezadnje je to zanje neverjetno slab PR, kar ogroža njihove stranke. Poskušali so spodbuditi ljudi k odgovornemu razkrivanju ranljivosti s pomočjo programov za hroščanje. Ti so bili izjemno uspešni, saj je Google plačal 1,3 milijona dolarjev samo v letu 2014.

Čeprav je vredno poudariti, da nekatera podjetja - kot Oracle Oracle želi, da jim nehate pošiljati hrošče - tukaj je to noroOracle je v vroči vodi zaradi zmotne objave na spletnem dnevniku Mary Davidson. Ta demonstracija, kako se Oralova varnostna filozofija oddaljuje od mainstreama, v varnostni skupnosti ni bila dobro sprejeta ... Preberi več - odvračati ljudi od izvajanja varnostnih raziskav na njihovi programski opremi.

A še vedno bodo ljudje, ki vztrajajo pri uporabi popolnega razkritja bodisi zaradi filozofskih razlogov bodisi zaradi lastnega zabave. Noben program za odpravljanje napak, ne glede na to, kako velikodušen je, ne more preprečiti tega.

Matthew Hughes je razvijalec programske opreme in pisatelj iz Liverpoola v Angliji. Redko ga najdemo brez skodelice močne črne kave v roki in absolutno obožuje svoj Macbook Pro in svoj fotoaparat. Njegov blog lahko preberete na http://www.matthewhughes.co.uk in mu sledite na twitterju na @matthewhughes.